[EDF] Après les faux mails … la possibilité de créer de fausses pages sur le site officiel !

Qui n’a pas reçu de faux mails « EDF« , envoyés depuis une adresse n’ayant aucun lien avec EDF … du genre … aol.com … ou encore gmail.com …

De fausses factures …

De faux remboursements …

De faux défaut de paiement …

Ou n’importe quel prétexte vous invitant à sortir de son étui votre précieuse carte de paiement !

Truffé d’un million de fautes d’orthographe …

Avec en bonus, un lien qui mène généralement vers un site tout aussi crédible que

TarteEnTruffe.com

Sauf que bon …

Dans la famille « on n’est pas des pigeons », on peut se dire que les personnes vont se faire avoir une fois …

Peut-être deux, si la personne est masochiste …

Mais pas trois !!!!

Les gens commencent à se méfier, et à bien faire attention de qui envoie le mail …

Et surtout regarde le site sur lequel celui-ci les envoie !

Cependant, il existe des cas parfois plus critique !

Il est tout à fait possible et facile de créer des mails avec une adresse @edf.fr !

Pour cela rien de plus simple qu’un peu de programmation …

Et l’on peut encore aller plus loin … on pourrait imaginer … que le site d’EDF serait suffisamment mal conçu pour laisser une petite porte ouverte à des pirates, qui pourraient alors très facilement créer directement sur le site de fausses pages, trompant alors n’importe quel client !

Mais bien sur … ce genre de cas serait très peu probable n’est-ce pas ?

…

Serait-ce un sourire que je vois ?

Okey, je l’avoue, je vous ai dégoté cette fameuse porte ouverte chez EDF …

À l’origine, c’est une simple page qui permet de consulter des PDF …

D’ailleurs … l’url me laisse rêveur …

https://www.edf.fr/flexpaper/php/split_document.php?subfolder=edf_collectivites_le_mag/&doc=lemagazine01.pdf

On voit clairement que les variables « subfolder » et « doc« , permettent de spécifier le dossier dans lequel on souhaite ouvrir le document, et, ledit document …

Dans un contexte vraiment malhonnête on pourrait imaginer plusieurs choses …

Un hacker pourrait par exemple, essayer de changer le dossier et le fichier, afin de pouvoir consulter des fichiers auxquels il n’aurait pas accès …

On pourrait aussi imaginer, que ce même hacker décide carrément de lui fournir un fichier à ouvrir … un fichier qui pourrait contenir du code malveillant …

Pour terminer avec un dernier exemple, on pourrait penser que ledit hacker, pourrait directement injecter du code dans l’une ou l’autre de ces variables, et voir ce que cela donne …

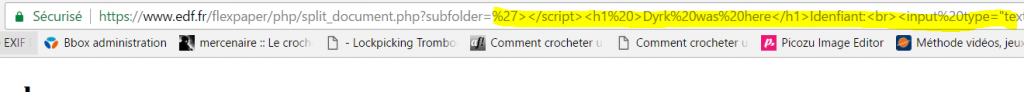

https://www.edf.fr/flexpaper/php/split_document.php?subfolder=%27%3E%3C/script%3E%3Ch1%2…&doc=123

Dans l’exemple ci-dessus, j’ai modifié l’une des variables, pour y mettre un peu de code HTML, un code qui devrait si cela fonctionne m’afficher un faux formulaire de connexion …

Surprise, que va-t-il se passer ?

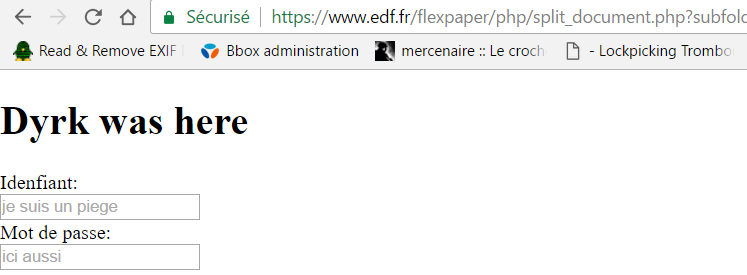

Une vilaine fausse page de phishing vient d’apparaître et me demande de m’y connecter !!!!

Bref, vous l’aurez compris, il ne faut pas faire systématiquement confiance dans les sites que vous avez l’habitude de consulter, ils peuvent être compromis … il faut aller plus loin que de vérifier que le site est bien celui que vous pensez (en l’occurrence ici c’est edf.fr) …

Vérifiez que le lien que vous consultez ne contiendrait pas dans son url, un code malveillant (par malveillant je m’entends, quelques choses de suspect, d’inhabituel ..) par exemple ^^

Conclusion

Comme d’habitude, le système « Dyrk » !

C’est le premier qui en a envie … qui va motiver EDF pour patcher !

L’immense honneur de communiquer sur ce sujet vous reviendra de droit ;)

Bonne soirée à tous !!!

[EDIT]

Bonne nouvelle les amis, il semblerait qu’Edf n’ait pas tardé à réagir, la faille est désormais corrigée !

Dyrk.org

Dyrk.org