{CMS} – WordPress & mise à jour diabolique !

Bonjour à tous,

La force majeure de WordPress à mon sens est le fait de pouvoir se maintenir constamment à jour de manière automatique, mais également de permettre un affichage clair des informations relatives à un plugin. C'est d'autant plus vrai pour ce qui concerne la sécurité, car WordPress propose sur l'écran qui permet d'administrer ses extensions, un lien sur chacune pointant vers les vulnérabilités les concernant.

Beaucoup de mauvaises langues diront que c'est le CMS le plus "piratable", or il s'agit là d'une demi vérité. WordPress est le CMS le plus répandu, donc effectivement c'est lui qui est effectivement en "nombre" le plus "concerné" par des attaques.

Pour 95% du temps, ce n'est pas WordPress qui est vulnérable, mais les plugins développés par des développeurs indépendants, plus ou moins sensibles à la sécurité informatique.

Mise à jour Automatique ... Force & Faiblesse

Force

La mise à jour automatique est une force car si l'on s'imagine tranquillement plongé dans un sommeil profond, pendant que de l'autre côté de la planète, une vulnérabilité majeure est découverte concernant notre petit site internet !

Des milliers de pirates qui ne dorment pas, vont alors se ruer sur celle-ci et l'exploiter massivement.

La mise à jour automatique limitera les dégâts car celle-ci ne nécessitera pas d'intervention de votre part, et vous pourrez continuer votre nuit de sommeil.

Faiblesse

Sa force est également sa principale faiblesse, du fait de ses mises à jour automatique, nous ne sommes plus forcément en maîtrise d'accepter ou non une mise à jour.

Une mise à jour est forcément bénéfique, non ?

En théorie, sauf quand le serveur qui fournit les mises à jour est lui-même compromis !

C'est ce qui ce serait passé très récemment concernant la plateforme "AccessPress", ainsi donc cette plateforme qui propose au téléchargement des milliers d'extensions et de thème pour WordPress aurait été la cible de pirate (ndlr. developpez.com)

En cas de compromission d'un serveur de "mise à jour" ... vous pourriez avoir tout bonnement un site sain ... qui se trouverait infecté à la suite du téléchargement automatique d'une mise à jour.

Ma Solution

C'est souvent mon travail, qui de manière directe ou indirecte inspire mes articles, et c'est à nouveau le cas. J'ai été amenée à contrôler un peu nos applications WordPress concernant l'attaque menée sur AccessPress, et j'ai donc mené mon enquête.

Pour certaines extensions relativement volumineuses, c'est parfois un labyrinthe sans fin ...

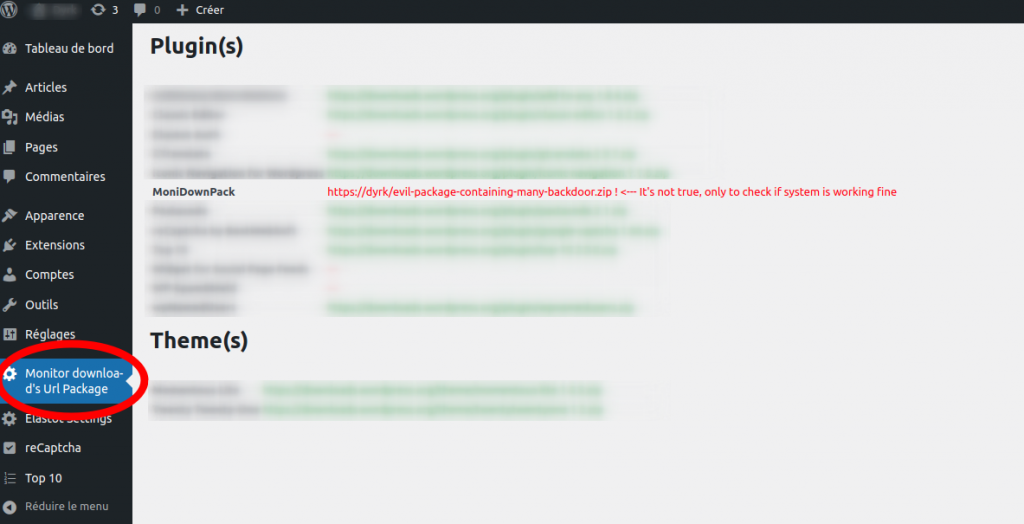

Et j'ai pensé à une extension "basique", mais qui permettrait simplement à "Mr tout le monde" qui développerait son site WordPress, ou qui en ferait l'acquisition auprès d'une société, de savoir où sont téléchargées les mises à jour des thèmes et des plugins.

Une façon simple et efficace de savoir d'où pourrait venir une faille en cas de compromission d'une plateforme comme "AccessPress", "ThemeForest", ....

Pour ceux qui le souhaitent le plugin est disponible ici :

https://github.com/pgpgeek/MoniDownPack-WordPress

Il ne dispose pas de mise à jour, mais j'ai cependant mis un lien vers un faux package de mise à jour pointant sur votre propre serveur.

Pas d'inquiétude : Il s'agit simplement pour montrer que ça détecte correctement les différents endroits où sont téléchargées les extensions.

Conclusion

Idéalement téléchargez vos extensions depuis un store de confiance.

Pour ma part, sur ce niveau-là, rien ne vaut le store original de WordPress.

En plus d'être prudent sur ce que vous pourriez installer (via les avis, via la réputation de l'extension et / ou du thème), faites un maximum de veille.

La veille c'est tout bonnement de vous dire que si vous installez des choses provenant d'une plateforme comme AccessPress, mettez vous une alerte sur l'actualité de ce site (Google Alerte, Twitter, Facebook, ...), ainsi vous serez informé en cas d'attaque !

Je vous souhaite à tous une excellente semaine.

bonjour Mr je vous écris depuis le Cameroun j’aimerais savoir si vous pouvez m’aider à hacker 1xbet afin d’avoir des scripts de jeux pour qu’elle me montres les pièges svp

Bonjour. Les mises à jour sont constantes. C’est assez dingue. C’est bien de se dire qu’ils mettent à jour et sécurise WordPress mais pour les petits webmasters c’est compliqué.

C’est vrai que parfois les mises à jour automatique sont vraiment à double tranchant, personnelement je ne l’ai pas activé sur tout mes sites

Bonjour, mon site WP me dit que ma version PHP n’est pas à jour, et que je dois contacter mon prestataire Bouygues en l’occurence… Comment procèder pour cette mise à jour, doit-elle ête faite sur les serveurs Bouygues ?