[Tor] Êtes-vous réellement protégé sur le réseau Tor ….

Bonjour tout le monde,

Joyeuse nouvelle année à tous, plein de bonnes choses.

Comme promis sur Facebook, je vous ai préparé pour démarrer cette nouvelle année, un petit article bien sympa sur le logiciel Tor.

L'anonymat, la protection de sa vie privée, les choses inavouables, les interdits ...

Voici les quelques ingrédients qui ont fait de Tor un outil indispensable sur votre ordinateur.

Tout d'abord, je souhaiterais pour les personnes ne connaissant pas cet outil, le décrire en quelques phrases ...

Qu'est-ce que Tor

Attention, je prend ici des pincettes sur mes explications ^^

Comme pour la plupart de mes articles, il s'agit ici d'une vulgarisation pour permettre à tous de comprendre.

Si il y a des grincheux qui trouvent mes définitions erronées (qu'ils soient maudits, nous les brûlerons sur le bûcher !!! ;)) alors qu'ils n’hésitent pas à me corriger en commentaire.

Tor n'est pas un proxy ...

Un proxy vous servirait à passer par un serveur pour un service, et sans grandes sécurités (chiffrements, ...)

Tor n'est non plus un VPN

Un VPN est plus sécurisé qu'un proxy, plus complexe à mettre en place, il vous servirait à passer par un serveur pour une multitude de services, tout en chiffrant vos données et en masquant votre identité.

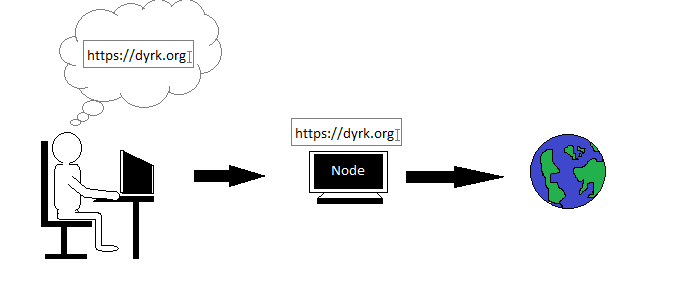

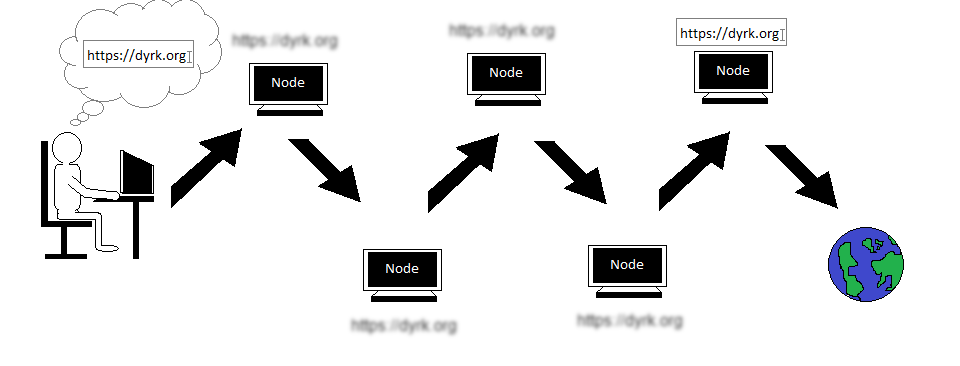

Non ... Tor c'est une sorte de VPN en série ... avec quelques petits avantages

Dans l'exemple ci-dessus, notre utilisateur souhaite se connecter sur "Dyrk.org"

Le réseau Tor va alors "chiffrer" sa "demande", puis la faire transiter entre plusieurs serveurs (des nodes).

Elle fera ainsi un trajet long et complexe entre une multitude de "nodes", avant d'arriver enfin sur le site "Dyrk.org", rendant difficile aux autorités compétentes ou à un quelconque site de remonter jusqu'à vous / de vous tracer.

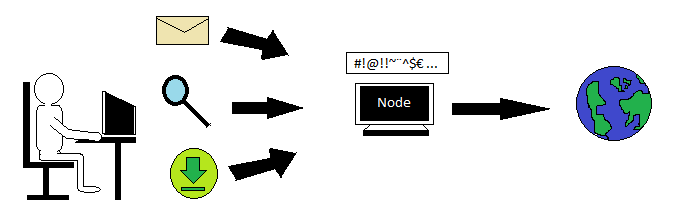

Seule la dernière "Node" (Exit Node) pourra savoir ce que vous faites (mais sans savoir qui vous êtes à condition que les données que vous souhaitez consulter ne l'indique pas : email, nom, prénom, photos, ...).

Toutes les autres nodes auront pour mission de faire le transit des données chiffrées (et ne pourront donc pas savoir ce qu'elles transportent).

Tor permet également d'accéder / anonymiser des sites internet avec des noms en .onion

Il existe une multitude de site non référencés avec des noms par vraiment facile à deviner (Exemple : gfdertyuiuhgfdfghjk.onion)

Où vous pourrez alors trouver tout un tas de cochonneries (faux papier, drogues, armes, ....)

Vous pourrez quand même retrouver quelque véritables services (Facebook.onion)

L'Exit Node voit tout ...

Si vous surfez sur des sites internet qui ne sont pas en https, que vous utilisez des messageries qui ne sont pas protégées, .... bref si vous accédez à des données en clair ... alors la dernière node (dernière halte du voyage pour vos données) verra tout ... y compris les potentiels mots de passe & identifiants ...

Cas d'usage basique :

Un état souhaitant mettre la main sur l'achat d'armes, de drogues, ... par internet, va créer des nodes espionnes sur le réseau Tor.

Lorsqu'une personne s’apprêtant à commettre l'irréparable transitera sans le savoir par une "exit nodes" gérée par un etat, en ayant par exemple, acheté une marchandise interdite avec son email perso ... celui de son compte facebook par exemple ...

Alors cette "Exit Node" (si le site consulté n'est pas sécurisé (https & co), aura pu capturer votre email ...

L'état caché derrière cette Exit Node aura constaté qu'il s'agissait là d'un compte Facebook ... ou d'une adresse email rattaché à une plateforme qu'il contrôle.

Un compte évidemment actif avec des messages, des photos, adresses, noms et prénoms, ...

Bref comme on dit "touché / coulé"

Devenir une Exit Node

Utilisateur(s) d'ubuntu / Debian, ou autre alternative...

Normalement le package Tor se trouve dans les repos officiels ...

Vous pourrez donc l'installer avec un simple :

apt-get install tor

Il vous faudra ensuite éditer le fichier : /etc/tor/torrc

et ajouter / éditer / décommenter les quelques lignes suivantes :

ORPort 9666

Nickname ThisIsATest

ContactInfo

Dave Hill <[email protected]>

Nickname et ContactInfo sont de simples informations pour vous identifier ou vous contacter en cas de problème avec votre node ;)

ORPort c'est le port qui sera utilisé par le réseau Tor pour vous envoyer des données.

Bien entendu, vous pouvez également créer tout un tas de confs personnalisées que le merveilleux monde de l'internet s'empressera de vous partager ;)

Mais ces 3 infos sont le minimum requis pour que tout se passe bien pour vous ^^

Plus qu'à redémarrer (une fois installé Tor aura déjà démarré en mode daemon / background / tâche de fond)

/etc/init.d/tor restart

{Bonus}

Pour ma part, et pour avoir un meilleur contrôle je préfère faire ça dans une jolie VM qui a encore toute sa virginité ;) et surtout démarrer le service sans le "mode daemon"

/etc/init.d/tor stop

tor

Espionner via une "Exit Node"

Vous pourrez alors tranquillement sniffer votre petit rail de "c..oca cola" euh de tor ;)

tcpdump -A -s 1024 port 80

Ici j'écoute sur le port 80 (le monde libre et plein d'amour des sites web qui ne chiffrent pas leurs trafics)

Bien entendu le hasard vous déterminera comme Node standard ou Exit Node auprès des utilisateurs Tor ;)

Les risques d'être une Exit Node

Okey c'est cool les gars (et les filles ;) ) vous êtes des AS, vous savez désormais comment devenir la crème de la crème des espions de sa majesté la reine ...

Mais attention, devenir une Exit Node à un coût ...

C'est l'Exit Node qui prend les risques !

A vous les joies des sites pédopornographiques, des marchands d'armes, ...

En gros, c'est vous qui prendrez les risques de ce que feront vos usagers ...

Donc si un matin vers 7h vous entendez votre porte craquer, et s'ensuivre une mêlée de Rugby dans votre chambre ... soyez prévenu ...

Conclusion

Tor est bien sûr un outil très sécurisé !

Néanmoins, il convient d'adopter un certain nombre de bonnes pratiques pour être vraiment bien sécurisé.

N'utiliser que des sites en HTTPS, ou autres services chiffrés, utiliser des adresses emails anonymes, payer en bitcoins, ... et là vous serez vraiment les as des as ;)

Bonjour,

Donnez vous des cours?

Merci

Hello,

Non, je suis juste un passionné qui tiens ce blog sur son temps perso ^^