[browserling.com] Une véritable machine virtuelle pour tester un site, mais pas que …

Salut les amis,

Je pense que vous êtes nombreux à consulter des sites sur de multiples périphériques ...

Un ordinateur, un smartphone, une tablette, une télévision ...

Et que chacun d'entre vous a ses petites habitudes ...

Moi c'est plutôt Internet Explorer, toi c'est plutôt Firefox, lui c'est plutôt Google Chrome, eux c'est Opéra ...

D'autant que vous êtes tous sur des versions différentes de Windows, Linux, Mac ....

Certains très conservateurs continue de faire vivre Windows XP, d'autres avec plus de moyens mais pas trop quand même, se sont récupérés et ont retapé un vieux Mac abandonnée sur un trottoir

Bref là où je souhaite en venir, c'est que nous sommes tous à travailler dans un contexte bien propre à nous-même et qu'il est parfois compliqué de tester son site internet dans toutes les conditions possibles et imaginables ...

C'est là le défi qu'a essayé de relever BrowserLing.com !

Un outil méga top cool !

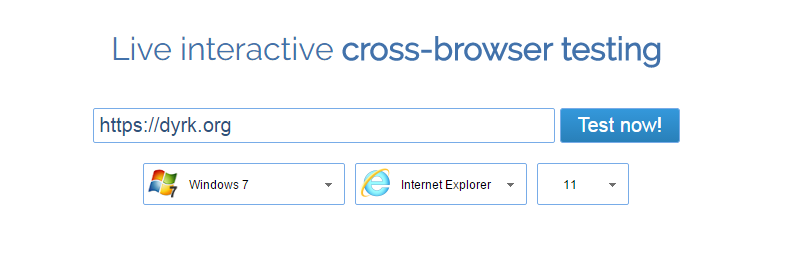

Les gars ne se sont pas fait ch*** à émuler un OS, ils ont carrément mis en ligne une interface codée en HTML5 pour interagir sur de véritables Machines Virtuelles, dans le but de tester son site dans une multitude de cas !

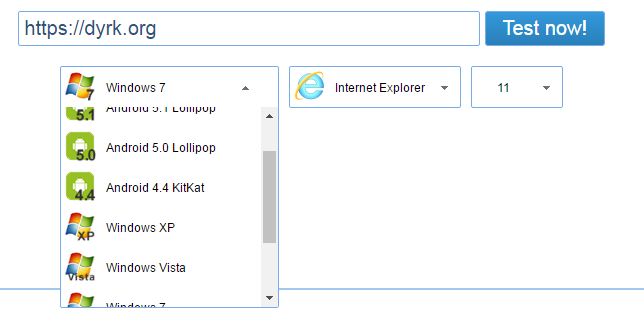

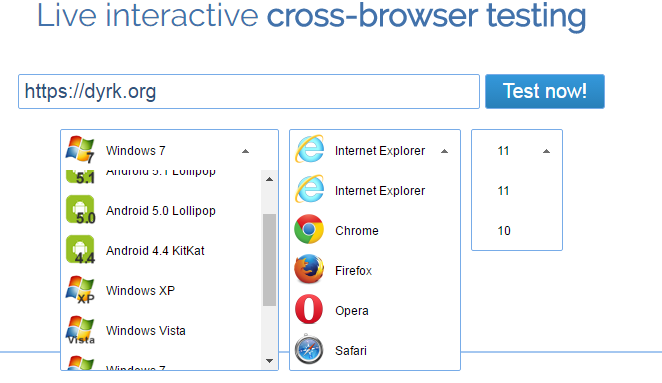

L'internaute a donc la possibilité de définir la version de son système d'exploitation parmi du Windows, de L'Android, ...

Il peut ensuite, choisir le navigateur de son choix dans la version de son choix !

Okey, jusqu'à là, tout va bien, par la suite, lorsque vous allez cliquer sur le bon "Test Now !"

Selon si vous êtes un utilisateur qui a payé ou non, vous serez alors contraint (ou non) par une limite de temps (le javascript de la page est très intéressant ... mais chuuut, je n'ai rien dit)

Alors voilà, nous sommes à présent sur notre magnifique site !

Jusque-là tout va bien ... la plateforme fait très bien son taff !

Un usage probablement légèrement détourné !

Bidouilleurs, Hackers, je sens votre regard en dire long ...

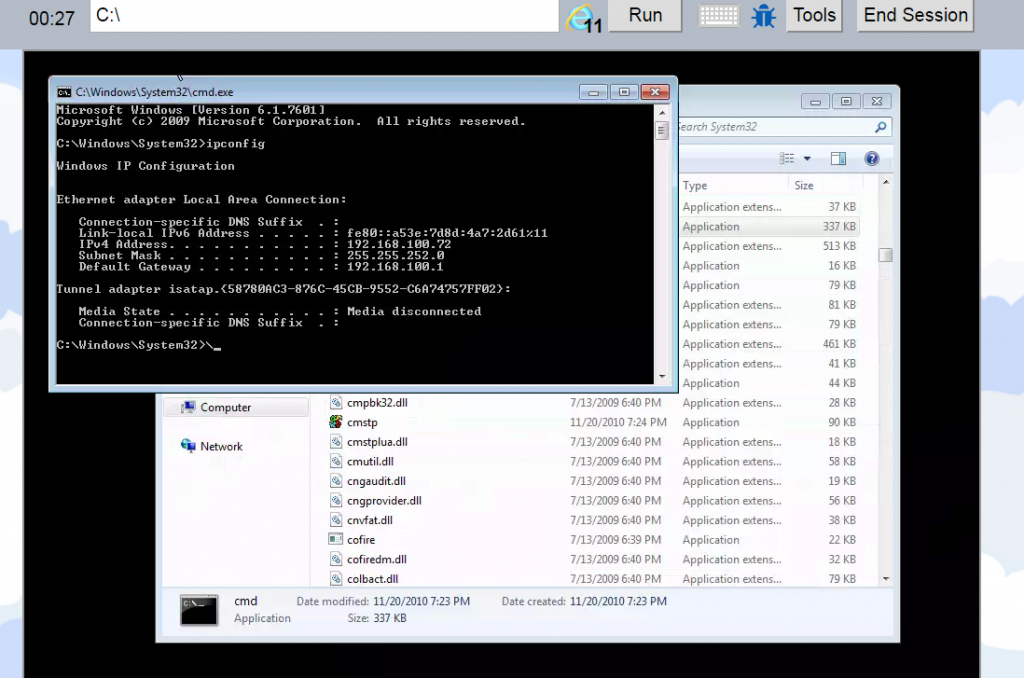

Oui il est tout à fait possible de faire beaucoup plus que consulter un site internet ... tout commence par une simple "url" qui est en réalité un "chemin d'accès" ...

La plupart des navigateurs, permettent d'explorer vos dossiers ... c'est ce que j'ai voulu tester ...

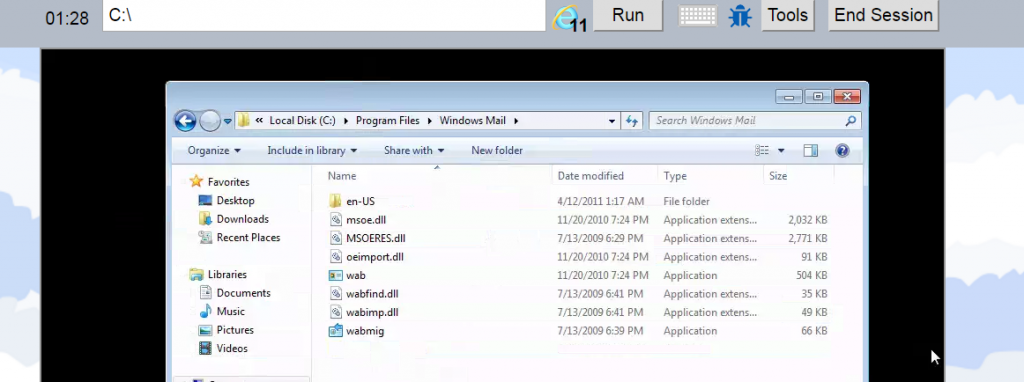

Ainsi, en remplaçant l'adresse de mon site internet par le lecteur "C:\", lecteur principale par défaut sur Windows

La machine m'a ouvert directement un accès aux fichiers (sans être dans le navigateur) !

Là vous vous dites ...

Et je vous comprends tellement ...

Bref j'ai pu ainsi me rendre dans :

windows\system32\

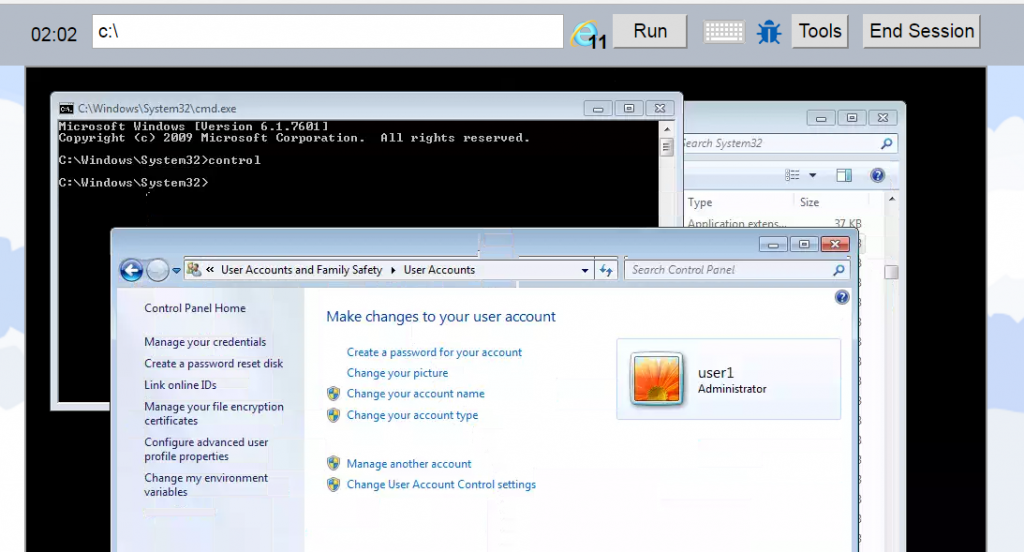

Et ouvrir par la suite, l'invite de commande "cmd.exe" ...

OMG

C'est là que le plus amusant arrive, forcément n'importe quel petit malin va vouloir modifier les droits de tel ou tel truc ...

Aussi, il faut savoir que pour ouvrir le panneau de configuration, on utilise la commande "control"

Alors oui ... je suis user1 ... et je suis également administrateur !

Conclusion

Joli petit système, je pense qu'avec une touche de sécurité ça sera parfait ...

Attention aux données que vous pourriez rentrer ...

N'importe quels petits malins qui lit ce blog, aura probablement déjà pensé à déposer des petits cadeaux de noël avant l'heure ...

Bref si vous voulez utiliser cette plateforme c'est par là : https://www.browserling.com/

Woah clairement OMG

Leur seule sécurité c’est 2-3 scripts balancés pour supprimer les cookies à la fin de la session

http://www.catonmat.net/blog/clear-privacy-ie-firefox-opera-chrome-safari/

Ce qui prouve aussi que la machine (virtuelle ?) reste la même.

J’ai une question toutefois : quand tu découvre un truc comme ça, tu préviens avant de donner la faille tranquillement sur le net ?

C’est pas super correct sinon

Salut Rin,

Yep je l’avoue je suis loin du protocole Zataz sur ce point.

J’ai pris quelques vilains coups par le passé (DCRI, Mise en demeure, …).

Donc quitte à prendre un risque, autant directement confronter les gens à une situation qui les forces à réagir ….

On ne sait pas si ces failles n’ont pas déjà été (ou ne sont pas) exploités …

D’autant que certaines entreprises comme Microsoft, relais avant même correction les 0days à des organisations comme la NSA …

Sinon je sais que LockSelf, dont je suis partenaire & associé, communique certaines grosses vulnérabilités en « primeur » sur Twitter en notifiant les entreprises concernées.

Il suffit de voir que l’URL « file:///c:/ » est acceptée comme URL dès le départ, ahah ^^