[Darty.com] – Des vulnérabilités en pagaille

Salut à tous,

Panique à bord chez Darty …

Ou peut-être pas encore !

De mon côté, je cherchais quel genre d’article vous écrire pour commencer la semaine.

Et alors je peux vous l’annoncer, c’est une grosse info …

En cherchant du côté des plateformes de e-commerce, je me suis aperçu que nos amis de chez Darty n’avaient pas très bien fait le boulot …

Google de son côté avait très bien fait le sien !!!

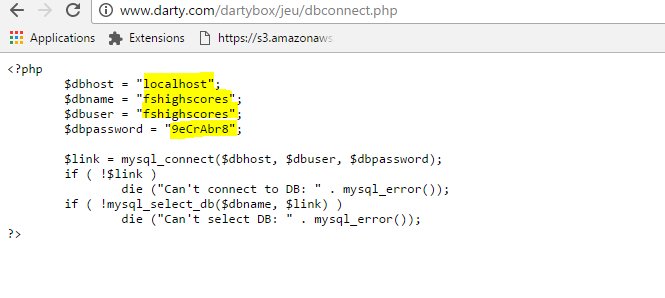

Accès à la Base de données

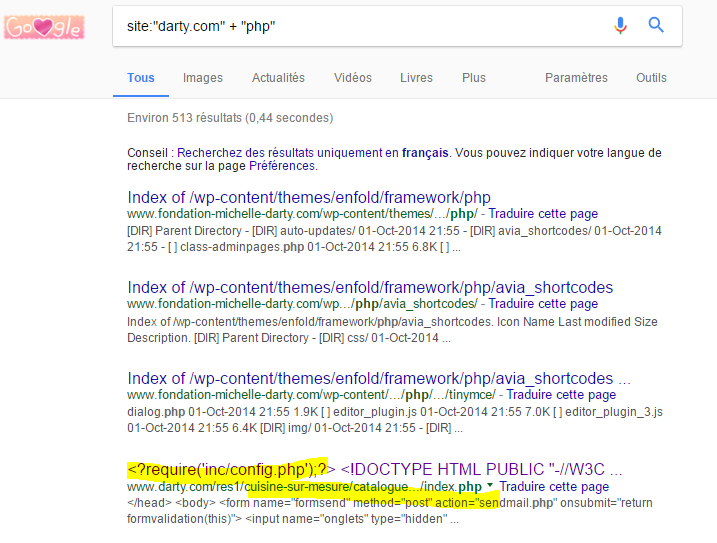

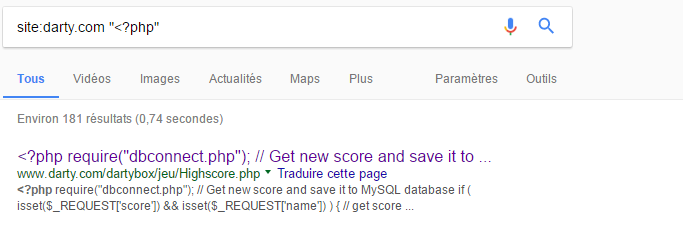

Ainsi, en faisant quelques Google Dork, je suis arrivé sur ce lien …

Là on se dit …. ça commence à être méga palpitant ….

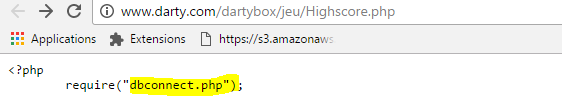

Le nom « dbconnect.php« , fait allusion probablement à « database« , littéralement traduit en « Base de données » ….

On voit donc, que non seulement nous avons la possibilité de consulter directement le code PHP, qui normalement n’est pas censé être visible …

Mais nous voyons également l’inclusion d’un fichier contenant probablement les identifiants de la base de données !

Alors, je me suis dit … testons s’il est possible de consulter ce fameux fichier ….

Surprise, ou pas ….

Le fichier est accessible et contient les identifiants de la base de données !

Du moins, des identifiants pour se connecter à une base de données !

Je ne fais donc que présumer, et je ne me connecterais pas sur la base de donnée pour des raisons juridiques, néanmoins nous avons donc le serveur (localhost : darty.com), le nom de la base, l’utilisateur et le mot de passe …

S’il s’agit là d’une base destinée à être utilisée pour un jeu-concours (fsHighScore) …

Il serait donc possible pour un « hacker » de modifier les scores !

http://www.darty.com/dartybox/jeu/dbconnect.php

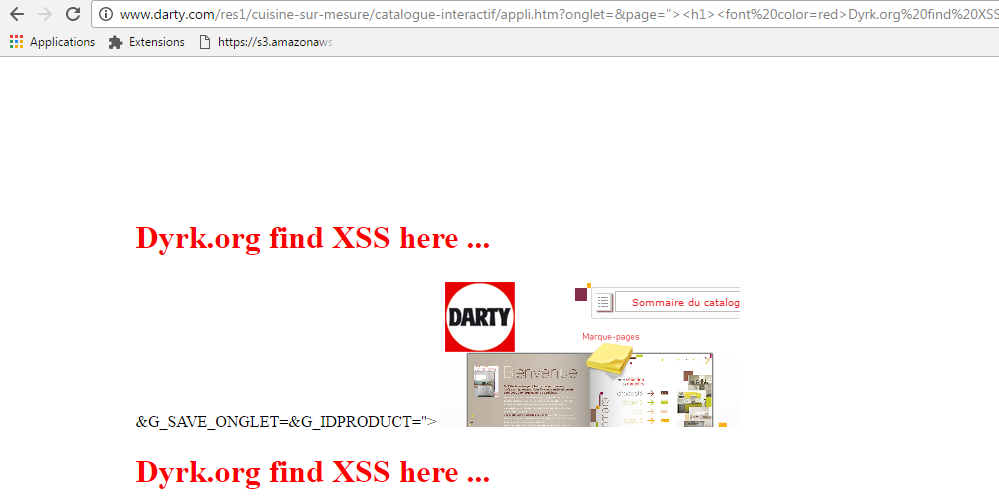

Possibilité d’injection Javascript / HTML

Ma petite Google Dork m’a permis de tomber sur de nombreux liens, notamment le catalogue interactif de Darty … et son code source !

http://www.darty.com/res1/cuisine-sur-mesure/catalogue-interactif/mail/index.php

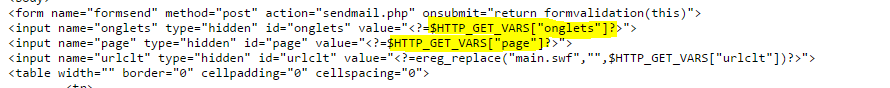

Si l’on se rend sur la page, nous observons ceci :

Pour faire simple, ce code récupère et affiche le contenu des variables « page » et « onglet » et les injecte directement dans la page sans le moindre contrôle de sécurité …

Ainsi, en se rendant sur la page dont est issu ce code source …

Surprise !

Il est tout à fait possible pour un hacker, de générer du faux contenu, et de créer de véritable page de phishing … permettant alors d’escroquer de nombreux utilisateurs, qui feront alors confiance à l’url (l’adresse) du site web « Darty.com »

Voici donc un petite news, permettant de mettre en évidence les problèmes de sécurité présent sur la plateforme du site Darty…

Problèmes qui à l’heure actuelle pourraient menacer les clients …

Conclusion

Espérons qu’ils soient réactifs, n’hésitez pas à partager cet article pour qu’ils fassent le nécessaire !!!

Dyrk.org

Dyrk.org