[CSRF] Comment supprimer à distance la photo de profil d’un utilisateur BlaBlaCar !!!

Salut les z'amis :)

Petit amusement de la journée, j'étais tranquillement entrain de réfléchir ... à ce que je pourrais vous écrire de beau aujourd'hui ^^

Et je me suis dit qu'une petite faille plairait à tout le monde ... aussi, j'ai sorti ma tenu de chasseur, et je suis partie traquer le gros gibier ^^

Ahah, Blablacar me faisait de l'oeil depuis un certain temps ...

Alors voilà, pour se protéger, Blablacar interdit l'utilisation des iframes sur certaines de ces pages .... en injectant cette "entrée" dans l'entête de ses réponses !

x-frame-options:SAMEORIGIN

Sauf que bon ... ça n'interdit QUE l'usage des iframes ... il n'est pas interdit d'utiliser d'autre manière de faire, pour charger des pages à distance :

<img src="lien vers ma page">

ou bien

<script src="lien vers ma page">

etc ...

Blablacar, souffre d'une vulnérabilité de type "CSRF" ...

Ce qui veux dire qu'elle ne contrôle pas, la provenance des actions ... ni même si l'action a été faite de bon cœur, ou forcé à l'insu de l'utilisateur ...

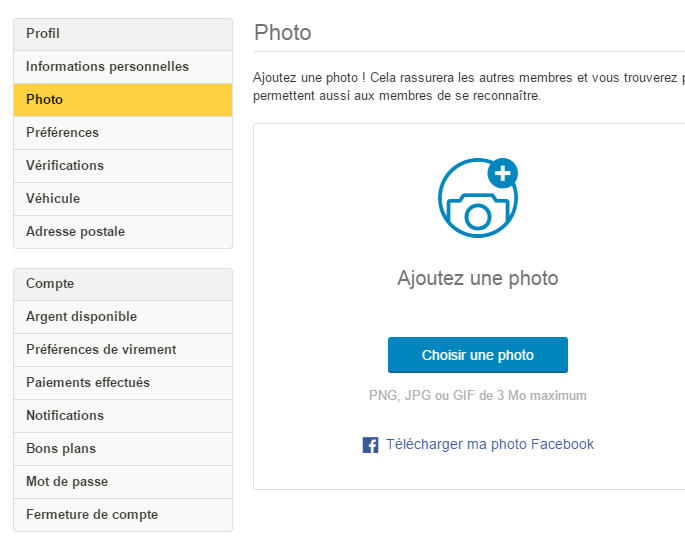

Pour ce qui est de l'image de profile Blablacar, il n'y a même pas de confirmation

"Voulez vous supprimer ... ?"

Hop un lien, pas de paramètre, et votre image disparaît !!!

https://www.blablacar.fr/dashboard/profile/picture/remove

Voici donc un petit script rigolo, qui vous permettra de faire cette petite blague aux visiteurs qui viendraient sur votre site :

Plus vous serez nombreux à l'utiliser, plus ils corrigeront rapidement ;)

Edit :

La faille de sécurité vient d'être corrigée (cf. commentaire).

Il reste néanmoins à faire un bilan complet, des liens vulnérables.

La déconnexion de l'utilisateur par exemple:

https://www.blablacar.fr/deconnexion

Reste encore vulnérable.

Bonjour,

Nous avons corrigé le probleme, merci pour votre signalement.

Bonne journée,

Excellente nouvelle ;)

Très belle réactivité

Cependant, il serait bien de vérifier l’ensemble de vos liens.

Vous pouvez par exemple déconnecter des utilisateurs via le lien :

https://www.blablacar.fr/deconnexion

Comment supprimer ma photo sur bla-bla et après éventuellement en remettre une autre dans un 3 eme temps

merci