Faille GHOST

La dernière faille "sévère" en date pour les serveurs linux, impacte directement glibc, qui est indirectement utilisée par tout un tas de chose ^^

Mais là ou se situe le vrai danger, est que les fonctions concernées sont gethostbyname et gethostbyaddress qui convertissent un nom de domaine "toto.com" en adresse ip XX.XX.XX.XX en interrogeant les dns.

Donc il est très simple de l'exploiter en créant un nom de domaine et en lui indiquant 2 serveur dns.

Dès lors que vous administrez les serveur dns, vous pouvez aisément retourner ce que vous voulez à toute machine interrogeant votre nom de domaine ^^

Et qui dit "retourner ce que l'on veut" veux dire que l'on peut faire du buffer overflow ^^

Donc en envoyant un simple mail à une machine vulnérable qui ira récupérer l'adresse ip d'origine de ce mail, suffira à déclencher des actions sur votre système, si le pirate à bien géré son coup.

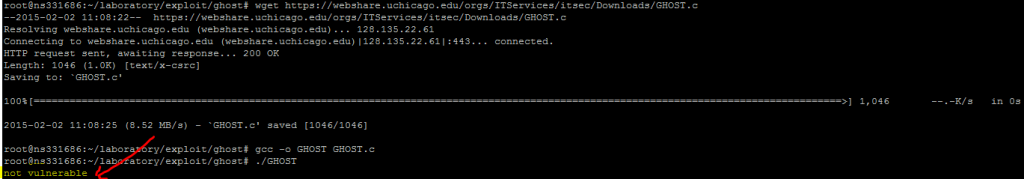

La question essentiel est "êtes vous concerné ?", pour tenter d'y répondre, je vais vous inviter à effectuer un petit test depuis votre serveur.

wget https://webshare.uchicago.edu/orgs/ITServices/itsec/Downloads/GHOST.c

gcc -o GHOST GHOST.c

./GHOST

Les plus curieux, et j'incite d'ailleurs tout le monde à l'être, iront vérifier la source :

https://webshare.uchicago.edu/orgs/ITServices/itsec/Downloads/GHOST.c

Ce script n'apporte normalement aucun changement à votre machine.

Il check simplement le retour de la fonction : gethostbyname_r

Si vous êtes bon :