Sécurité Web : Attention à votre éditeur de fichier

Il y a quelques mois, je vous faisais part d'une ancienne faille qui permettait la récupération du code php en base64.

Aujourd'hui, je vais également vous partager une faille, qui n'est pas non plus toute jeune, mais qui reste très très très présente sur le web ^^

D'où l'envie de vous faire un article là-dessus ^^

Aujourd'hui la plupart des configurations serveurs n'affichent pas (lorsqu'elles sont configurées par défaut, ou bien configurées) le code php, et heureusement car ce serait une faiblesse ... vous pourriez alors récupérer aisément les identifiants et mots de passe des bases de données ^^

Mais bon voilà, certains webmasters, sans vouloir leurs jeters la pierre, cela m'arrive également, oubli de supprimer les fichiers temporaires générés par leurs éditeurs ^^

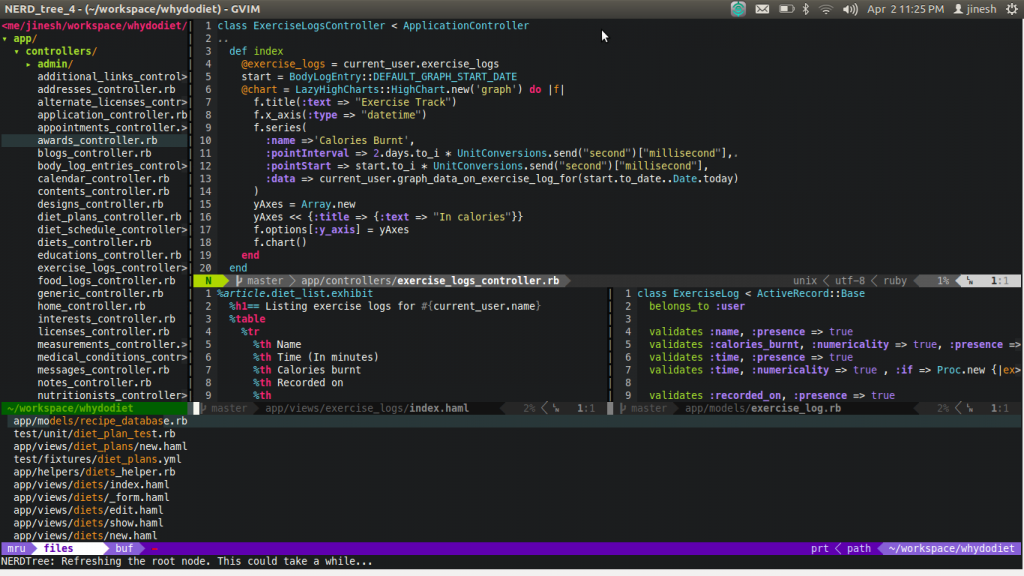

Par exemple Emacs va créer automatiquement un fichier portant le même non que celui que vous éditez, mais en y ajoutant un ~ après :

index.php -> index.php~

Ou vim qui rajoute un point devant et ajouter derrière un .swp

index.php -> .index.php.swp

Et les exemples sont nombreux ^^

Ainsi donc un pirate ne pourra pas lire le code php en se rendant sur une page de cette manière-là :

http://site.com/index.php

Par contre il pourra aisément y accéder comme ça :

http://site.com/index.php~

Car le serveur cache et n'exécute le php que des fichiers .php (.php4, .php5, bref vous avez compris)

Comment s'en prémunir ^^

Et bien en traquant ses fichiers à la manière suivante :

ls -lR | grep *.php~

ls -lR | grep .*.php.swp

...

Pingback: Attention à votre éditeur de fichier lors d’un audit. | Dyrk