Faille NFC – Distributeur Selecta

A L'heure actuelle, Selecta mise sur la technologie NFC, pour simplifier la vie des consommateurs.

En gros, vous disposez de petits badges NFC, comme ceux ci-dessous :

Ces badges sont un équivalent de vos cartes monéo ...

Aussi, vous les créditez directement depuis le distributeur, en posant votre badge sur le dispositif, et en insérant des pièces / billets.

Vous pourrez ensuite vous en servir pour récupérer sandwich, café, boisson, ....

Là où j'interviens, c'est qu'après un audit de ce système, j'ai constaté quelques faiblesses.

Ces faiblesses, vous montreront, que les fameuses "Yes Card" sont plus ou moins de retour sous une autre forme ...

La toute première faiblesse ...

Le dispositif ... au lieu de vérifier l'identifiant "Hardware" (block 0 : ce block étant officiellement non modifiable), il se contente de contrôler un l'identifiant software ...

Ainsi, pour mes tests, je me suis procuré une puce NFC chinoise avec un block 0 modifiable.

J'ai alors remplacé son identifiant, par un identifiant officiel Selecta "valide"....

Résultat : Le système prend en compte ma puce ....

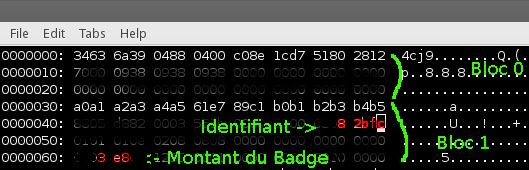

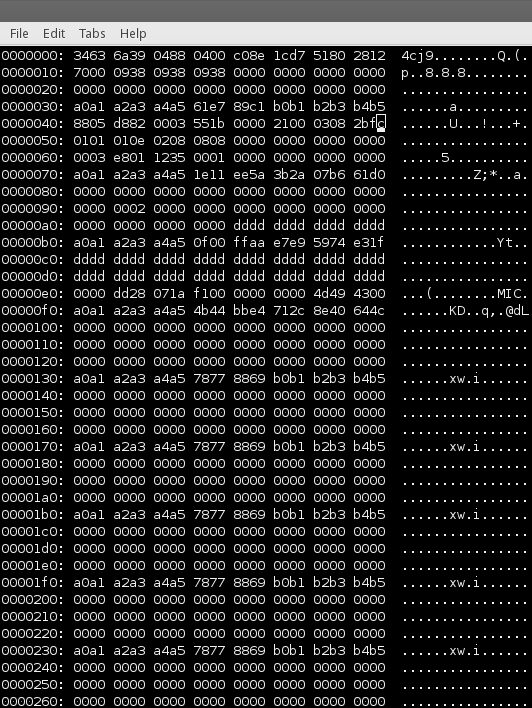

Pour l'étude des prochaines faiblesses, il vous faudra obtenir les données (dump) binaires de votre puce NFC.

Données que vous pourrez récupérer avec un utilitaire (MFOC, MFCUK, ... )

Et ouvrir ce dump avec un éditeur Hexa.

J'en viens à la deuxième faiblesse du système :

Le montant est stocké en dur sur le badge ...

J'ai constaté en comparant les données de 2 badges officiels "Selecta" (avec 2 montants différents), qu'un seul petit block changeait ...

Le premier block ...

En réalité le block Hexa qui change est à convertir en décimal ...

3E8 par exemple correspond en décimal à 1000, le distributeur Selecta interprétera alors 1000 comme 10.00 €

Pour terminer sur la 3ème faille du système ...

L'identifiant du badge (et non l'identifiant hardware).

Celui qui vous "trace", qui journalise vos transactions, est lui aussi en décimal.

Ainsi si l'identifiant marqué sur votre badge est 535548, vous faites la conversion en Hexa et obtiendrez " 82BFC "

Ici on voit l'identifiant décimal "535548" en hexa ; 82bfc On voit également que le montant du badge est de 10.00 € (en décimal 1000 soit "3e8" en hexa)

Toutes ces informations sont accessibles dans le block 1 de la puce NFC.

Enfin et pour résumer :

Un Hacker, peut blanchir ses traces en clonant un badge Selecta.

En modifiant l'identifiant "logiciel" du badge

En indiquant un montant.

Comment corriger une grande partie du problème :

Je recommanderais au constructeur, de dotant ses machine d'un accès internet ou intranet (Wifi, ou une puce 3G ou 4G).

Les distributeurs doivent être en réseau.

Ca leurs permettrait de stocker le montant en interne et non sur les badges ...

Ainsi, avec un contrôle des identifiants "Matériel" et "Logiciel" :

Il ne serait plus possible de cloner un badge, sans se faire repérer ....

De plus, le montant ne pourrait être modifié que depuis le réseau de la machine ... (théoriquement inaccessible au consommateur).

Super article !

Merci Isma ;)

J’en profite pour te dire que j’espère avoir la primeur de lire ton livre avant publication, pour pouvoir être le premier à en parler :)

Bonsoir , j’ai récupérer les clés des diffèrent secteurs sauf secteur 1,2 et 3. Comment faire pour les trouver? Merci

Je vous invite a googeliser sur des outils comme mfoc ou mfuck qui permettent de récupérer ces fameuses clefs ;)

Bonjour merci de me répondre , ayant très peu de connaissance en la matière j’ai utilisé « mifare Classic tool » sur Android. J’ai ensuite essayé de bruteforcer les clé manquante mais j’ai vite abandonné en calculant le nombre de combinaisons. Help me please…..

Bonjour je suis dans le même cas, depuis avez-vous réussi ?

Bonjour, j’aurais aimé savoir comment récupérer l’argent mis sur la clef ? Merci.

En achetant des snickers et des canettes d’orangina

mmmh vraimznt intéréssant… dommage que nous n’avons pas ces fameux distributeurs en Belgique ^^

Tu as peut être des distributeurs de la maque « Bianchi » ?

J’habite en Belgique et dans mon école, on a des clés Xafax avec des lecteurs Micronators sur les distributeurs. Ca m’a quand même l’air vachement similaire donc je vais tester (je reçois mon lecteur-scripteur dans deux jours, je vous dirai quoi :)

Salut, moi j’ai une machine Bianchi au boulot . Tu saurais m’indiquer si la méthode est la même que Selecta Merci

Elles sont en réseau, c’est Dead.

Personnellement j’ai déjà hacké les clés selecta depuis 4 ans et pas besoin de dupliquer le badge d’origine sur un autre.

Il suffit de juste de « cassé » les codes des secteurs puis de modifier l’argent dispo sur la carte originale (secteur 1).

Le montant maxi autorisé est de 25€ mais perso je mets 20€ c’est plus discret.

En exa ça fait 7D0 sur le block 2 ou 3 du secteur 1 juste avant 010F.

super tuto bravo perso ca fait des semaines que je cherche pas trouver pour l’instant pour ma clef selecta

Bonjour est ce que tu peux me dire ce que tu utilise comme matériel stp?

ACR122u

Bonsoir, comment avez vous cassé les codes svp?

C’est tout simple :

Prenez le dernière distri. de Kali Linux et un lecteur ACR122U de chez ACS.

Ensuite vous cherchez les KEY A et B avec mfoc (pas plus de 5 min.).

Quand vous avez enfin tout les codes pour lire et écrire votre badge vous pouvez faire ce que vous voulez…

Dans la limite de 25€ car la machine ne reconnait pas les montants supérieur.

Salut et merci de me répondre, j’ai commandé un acr122u j’attends de le recevoir. Je posterai un retour dès mes premiers essais effectué. Tchao…..

Merci pepito tout fonctionne nikel, merci pour ton aide….

Merci Pepito

Par contre, pour ecrire le nouveau dump sur la carte il faut la formater avant?

Salut Pepito

MFOC arrive parfaitement à retrouver les codes standards, mais il me manque toujours 3 (ou 1) codes B qui ne veulent pas sortir. Meme après 1 nuit de test.

Je suis preneur d’un coup de pouce par mail….

Donne ton mail stp !!

Salut, je veux bien essayer de comprendre aussi si tu peux me contacter sa serait super cool parce que je galère depuis 2 jours 🙏

salut pepito a tu un tuto j ai le meme lecteur acr122u est kali linux mais bon suis trop nul je ni arrive pas merci pour ton aide

bonsoir,

je suis à la recherche de cette méthode mais rien ! auriez vous un tuto ?

une liste de matériel à commander ? merci d’avance

ACR122u

Bonjour, à quoi sert acr122u exactement svp merci d’avance

à Reader and Writer du NFC RFID

Bonjour Pepito,

Comment casser les codes ?

Qelques explications svp ^^

bonjour, j’essaye le meme procédé sur des clef u-key de meme technologie que selecta !

je n’y connait rien a linux pouvez vous seulement m’indiquer les lignes de commandes et le déroulement a effectuer svp ? merci

Salut je voudrais bien savoir comment casse la clé comme tu parle s’il te plaît

Essais avec un marteau !!

J’ai une clef sélecta mes je n’arrive pas à la modifié ou la réécrire sur une autre clef

salut a tous pour info 20 euro sa marche je test 50 ont verra lundi

Salut richard quel ligne tu modifie? 60??

Non c’est 25 max

Bonjour à tous ! Merci pour ce superbe article ! Je débute un peu dans le domaine du NFC et j’ai une petite question : J’ai réussi à dumper ma clé selecta et je voulais savoir si il était possible d’utiliser ce dump pour réécrire sur la clé…bref est-ce que cette clé selecta est réinscriptible ? Je dirais oui vu qu’on peut la recharger à la machine mais mon petit doigt me dit que cela n’est pas aussi simple ;) Merci pour vos réponses…

Salut Baoboag,

Théoriquement seul le secteur 0 du badge NFC de selecta est en lecture seule.

Tu peux tout à fait copier les données, modifier le nombre d’unité / crédit du dump

et renvoyer le dump modifié sur le badge ;)

Après pour ne pas te prendre la tête tu peux t’acheter un badge nfc chinois entièrement en lecture / écriture

Le soucis c’est la forme du badge ! Comment faire pour trouver la même forme que les selecta

Merci pour ta réponse ! Ok donc en gros il suffit de récupérer un dump d’un montant précis, d’utiliser la clé un certain temps et ensuite de réécrire sur la clé avec le dump initial et hop on se retrouve comme par magie avec une clé rechargée ??!! C est quand même hallucinant niveau sécurité j ai même du mal à y croire :)

Bonjour serait-il possible d’avoir un dump de votre part ?

Le problème du badge chinois c’est que c’est pas très discret on va dire quand tout le monde utilise une grosse clé rouge à insérer et toi un badge blanc tout plat :) Je vais plutôt tenter la réécriture directement sur la clé originale avec un ancien dump où le crédit était plus important pour voir si cela fonctionne…en espérant ne pas flinguer ma clé…

salut a tous pour 50 euro sa ne marche pas donc je reste a 20 euro par contre je cherche un code pour rendre ma cle compatible sur toute machine comme les autoroutes pas trouver encore

Salut Richard tu aurais un tuto pour expliquer la manip , j’ai lel lecteur acr 122u mais je sais pas pour la suite

merci

Hello,

si Pepito passe par ici, ou le tenancier local, je suis interessé par comment on peut récuperer des clé B qui ne serait pas standard… Marce que Mfoc bute toujours sur 3 secteur indécodable, meme apres 5000 itérations.

Merci

Message du tenancier ;)

Désolé Slov4s, je n’ai plus sous le coude de dump.

Par contre essaye d’utiliser mfuck :

https://github.com/nfc-tools/mfcuk

Mfoc ne bosse qu’avec les clés par défaut, qu’il connait.

Mfcuk, quant à lui, bruteforce … ça prend un peu plus de temps, mais dans la théorie on fini par atteindre son but ;)

Je n’ai pas d’autre solution à te proposer, bon courage

Contacte-moi pour t’aider:

N0rthM4n [at]protonmail.com

Sinon, pour ceux qui utilise un distributeur AutoBAR:

http://haklab4ulibiyeix.onion.to/n0rthm4n/AutoCreditNFC

Bonjour,

Je viens votre lien pour les distributeurs mes le lien ne fonctionne pas comment je peux procéder.

Merci pour votre réponse.

Bonjour je peux aider ceux et celles qui ont des soucis pour trouver les clefs A et B ou qui n’ont pas le matériel. Contactez moi par mail [email protected] .

Cela fonctionne t’il avec les distributeurs BDA ?

Merci

Aucune idée :/ je n’en ai pas sous la main pour tester ^^

Je vais faire le test.

Merci

Hello,

J’ai un ACS 122U et j’ai installé mfoc, mfcuk et les lib nfc , par contre il me reste un problème technique, quand je fais mon dump avec mfoc j’ai les clés de tous les secteurs SAUF les clés B pour les secteurs 1,2 et 3.

J’ai pourtant monté les probes à 500 mais pas moyen de trouver les clés…

Et avec mfcuk je n’ai pas l’impression que ça fonctionne correctement quand j’essaye de cracker les clés d’un secteur particulier, le nombre de DiffNt et d’Auths reste toujours identique.

Du coup je suis un peu bloqué, j’espère que vous pourrez m’aider ;)

J’ai aussi lu quelque-part que la dernière release de mfcuk pouvait être la cause du problème et que la r65 fonctionnait bien, sauf que je n’arrive pas a mettre le main dessus…

Quelqu’un aurait un lien fonctionnel ou pourrait l’uploader ?

Salut à toi cher ami !

Tes article sur NFC m’ont beaucoup aidé ! Donc merci !

J’ai réussit à faire un dump de ma clé

(j’ai mit toutes mes tentative et tout mon travail sur http://geekz0ne.fr/wiki/doku.php?id=modifier_informations_badges_selecta)

seulement quand je regarde sur ta capture d’écran ce qui correspond au montant qu’il y’a sur le badge moi j’ai 001 de marqué alors que j’ai 1 cent sur la carte…

Voici ma ligne 00000060 :

00 00 01 01 0C CB 00 01 00 00 00 00 00 00 00 00 A0 A1 A2 A3 A4 A5 1E 11 EE 5A A4 8F AA CA 68 F4

Si tu peux me contacter en privée pour m’aider ce serais vraiment gentil :)

Mon but ici est de faire le tutoriel le plus complet pas-à-pas.

Pour me contacter, l’embarrât du choix : http://geekz0ne.fr/pages/contact.php (sur la première adresse mail que tu voit c’est très bien)

ps : pour les autres personnes qui galère je peut aussi me joindre à l’admin de ce site pour vous aider, mais bon sachez que je suis bloqué à la lecture du dump pour trouvé et modifier le montant, mais tout le reste avant je peut surement aider !

ps² : t’utilise let’s encrypt aussi, cool ;)

Salut à tous !

Salut Kamarade ;)

Bon alors si tu as un cent (ce qui est assez étrange, celà voulant dire que ta machine accepte les pièces de 1 cts Oo) c’est normale que tu ai 001

D’ailleur vu que tout va de pair en réalité tu as 00 01 qui lorsque tu le converti d’hexa en décimal devient 1

Selecta fonctionne comme ça

10 euro correspond à E38 converti en décimale « 1000 » =>10.00 (Aide toi de ce site : http://sebastienguillon.com/test/javascript/convertisseur.html)

Je sais pas si c’est suffisamment clair pour toi ;)

Salut,

Pour les 1cts, je dirais qu’il doit s’agir du solde après soustraction des cafés. Par exemple au taf ma machine propose des cafés à 32cts, donc fatalement on arrive à se retrouver avec des comptes pas « ronds » même si la machine n’accepte pas les pièces de 1 ou 2 cts ;)

Super article en tout cas ! :)

Bonjour,

Je suis un grand novice de chez grand novice. :-)

J’ai une carte selecta, je voudrais juste déjà connaître le matos qu’il me faut pour lire et modifier ou réécrire sur une autre carte?

Après le reste je pense me débrouiller , en vous lisant.

Cordialement les amis.

Pour ma part, j’utilise ça :

https://www.amazon.com/NFC-USB-Dongle-Contactless-ISO14443/dp/B00LJ2EU4A

Du reste, tu télécharges sur le net, la « lib nfc », tu récupères également sur le net « mfoc », et là tu seras prêt ;)

Bonsoir

je trouve le sujet intéressant mais vous utilisez quoi comme badge chinois? car il ne faut pas que le badge soit trop grand pour rentré dans la machine et et assez discret pour ne pas ce faire prendre.

merci

Fais ton choix ;)

Il y a toute sorte de modèle, tant que l’UID est modificable c’est bon ^^

http://fr.aliexpress.com/wholesale?catId=0&initiative_id=SB_20160804233648&origin=y&SearchText=nfc+uid+0

Bonjour,

J’aurais aimé savoir pourquoi copier sa carte sur une chinoise?

Si le block 1 contient le montant, et que ce block est modifiable, la modification directement de l’hexa est plus simple ?

J’ai des notions, mais peut-être pas assez ^^

Bon week-end

Je préfère personnelement passer par une clé chinoise ;)

Il vaut mieux « foutre » en l’air un clone que l’original (un peu dur à justifier si l’on doit le restituer ^^)

Bonjour

Tuto intéressant!

Question : avec le lecteur ACS ACR1252U, on peut lire/ecrire n’importe quel constructeur de badge?

Comment savoir si mon badge sera lisible par ce lecteur? car la machine n’est pas une selecta.

Merci par avance de votre aide!

NFC n’est pas une technologie dédié à Selecta, si ton badge se lit sans contact c’est soit du NFC, soit du RFID … je planche plutôt pour du NFC dans le cas des nos chers distributeurs de boissons / friandises.

Je ne connais pas personnellement l’ACS ACR….

Dans mon cas, j’utilise plutôt le stick usb « PN533 »

https://webshop.d-logic.net/product/nfc-rfid-development-tools-sdk/nfc-reader-writer-pn533-usb-stick.html

Merci de ta réponse, pendant tes congés en plus ;-)

comme promis, si j’arrive à tirer quelque chose d’intéressant, je te donnerais le résultat (sous forme de tuto) pour une machine autre que Selecta.

Merci encore pour ton tuto ultra motivant ;-)

De rien ;)

Oui n’hésites pas à me faire un retour sur tes travaux, ça pourrait faire l’objet d’un autre article ^^

Hi Dyrk

malgré que ce soit une MiFare classic 1K (même pas les nouvelles version DES ni Pro inviolables pour le moment), les clés de cryptages ne sont pas les standard connues par MFOC. MFCUK ne parvient pas non plus à les trouver.

J’ai tenté l’utilisation du LIVE CD RFID HACKING SYSTEM OPENPCD mais pas mieux.

Par contre, j’ai vu qu’un outils appelé PROXMARK3 était assez prometteur sur le sujet.

Tu connais? est ce compatible avec un ACR1220U d’après toi? ou faut il obligatoirement un lecteur Proxmark à « ouite mille dollars »?

Ralala y’en a des moins cher ^^

https://fr.aliexpress.com/item/Free-shipping-DIY-125KHZ-13-56MHZ-newest-Proxmark3-V3-DEV-kits-RFID-NFC-duplication-code-0/32657109079.html?spm=2114.44010208.4.1.kRpOfN

Par contre je saurais pas te dire ce que ça vaut :s

Mais si tu te cotise avec des copains ça peut le faire ^^

ça sera vite rentabilisé :

* piscine

* friandise

* boisson

* …

Désolé si je suis pas trop actif sur le sujet Selecta, mais pas mal chargé en ce moment ( et oui Blogueur n’est pas mon métier ;) )

ha mais moi aussi je bosse…. normalement ;-)

je suis informaticien, ça me fait un bon TP ;-)

et toi?

Moi ? Un génie évidemment !!!

Successeur d’Iron Man !

Fils de Zeus lui-même !!!

Pour parler plus sérieusement, je suis Dev’Ops dans une SSII à temps plein en région Nantaise et nouvellement directeur de la recherche & Développement chez MyWebTailors (LockSelf.com)

Je serais présent au DevFest sur Nantes en Novembre si tu souhaites rencontrer le « taulier » de ce super blog ;)

Ha ouais pas mal….

je t’envoie mon CV de suite !!!!! ;-)

Bonjour.

Je pose un ACR122u sous Linux.

Le problème c’est que j’ai un badge de machine necta qui se pose sur un lecteur Aztek. Lorsque je met mon badge officiel sur le lecteur , ce dernier bip en vert une seconde et redeviens rouge. Comme si il n’arrivait pas à le lire. Peut être pas du rfid ???

Une idée ?

Je ne connait pas les badges necta, je ne pense pas que ce soit du RFID, question de distance.

Quelques petites questions histoire de cerner le pb :

As-tu essayé avec un tag nfc standard, histoire de vérifier que la machine fonctionne bien.

Est-elle bien reconnu par ton ordinateur.

Libnfc installée ?

Que donne un lsusb ?

Quel commande saisies tu pour faire une lecture / copie ?

Merci de répondre , un dimanche en plus.

Oui quand je pose mon badge original sur le lecteur , celui ci bip une fois en vert et puis la led se met en rouge. Si je mets un tag vierge chinois le lecteur reste au vert ….

Je n’ai pas encore tenté la lecture car je suis à l’installation de MFOC. Lib est bien installé.

Un badge NFC contient plusieurs blocs de données protégés par des clés.

Aussi je pense tout simplement que la lumière rouge indique qu’il ne peut pas lire les données car il ne dispose pas des clés.

Mfoc va te permettre de récupérer les données, ne tiens pas compte de la led verte / rouge ;)

Salut !

J’ai exactement le même badge, marque Aztek, qui s’utilise sur une machine Necta, qui a un lecteur Aztek.

Devinez quoi ? Pas besoin de clés pour lire le badge ! Ce sont des Mifare Ultralight !

Il est possible de lire/écrire dessus sans soucis avec nfc-ultralight.

Il y a 16 pages de 4 octets. Dans mon cas il n’y a que les 4ème et 5ème pages qui contiennent quelque chose (E1 10 7E 00 et 03 00 FE 00). Je pense qu’il y a le solde du badge, j’essaie de voir où/

Je vais essayer alors. Ça me rassure un peu ! Je vous tient au jus !

Merci admin le tenancier.

No problemo ;)

Ravi d’avoir pu t’être utile et t’offrir une nuit de sommeil sans stresse ^^

Je bosse dessus. Je vous dit ca.

Énorme MERCI

J’ai avancé. Alors je peux l’identifier sans problème. Mais quand je veux la copier j’ai le message suivant : error mifare Classic only.

Je pense que ca n’est pas clonable …..

Identifier je parle de la commande nfc-list.

Il me l’identifie bien. C’est lorsque le lance la copie qu’il met cette erreur. Je pense que Aztek pas clonable. Ni modifiable.

Salut Noli,

le NFC-LIST te retourne juste les informations basiques de la puce NFC, elle n’a accès à rien d’autre que le bloc 0

Pour la copie, il faut disposer des clés des autres blocs, ou bien recourir à MFOC, qui va essayer pleins de clés standards.

En dernier recours tu peux également utiliser MCFUK qui lui va carrément bruteforcer les clés ;)

Sans cela tu risques de galérer un peu ^^

quelle est la commande qui te retourne ça ?

Salut noli as tu trouvé une solution pour le badge aztek car j’ai la même chose que toi merci d’avance

Bonjour.

Encore merci.

La commande MFOC p 500 carte à copier me retourne ce message.

Outch … je ne pourrais dans ce cas malheureusement pas t’aider…

à moins que tu ne m’envois ton badge …

Essaie quand même de copier avec MCFUK

Peut être un mifare récent non copiable. Je ne sais pas.

Je vais essayer MFCUK.

Quelle est la ligne de commande stp ?

Quelque chose dans ce goût là :

mfcuk -C -R 0 -s 250 -S 250 -O dump.bin -v 3

https://github.com/nfc-tools/mfcuk/

Eh bien avec MFCUK ca cherche et tourne en boucle sans trouver aucunes clés.

Ça sent pas bon pour moi.

Si vous voulez essayer j’envoi mon badge sans problèmes. J’en ai 2 ;-)

Salut noli

Je pourrais savoir le numero a 4 chiffres que tu as en petit sur ton badge. Car moi je n’y arrive pas avec mon badge et j’y arrive avec tout les autres et la seule chose qui c’est ce numéro.

Salut MIKOU.

Mon badge porte le numéro M0520454

Voilà.

Je parlais du numero a 4 chiffre qui est en tout petit. Moi ce que j’arrive a modifier on le num 1122 (j’en ai 5) et celui que je n’arrive pas a modifié a le num 1515. Le 1515 j’ai deja essayé avec 1500 probe et rien

Je n’ai pas ce numéro sur mon badge.

pour rajouter une pierre à ton commentaire

1451 => ok

1603 => nok

… les puces RFID ont changé ! (nouveau RNG chip)

Hello, encore moi

Existe t il un fichier contenant plus de clés que celle natives de mfoc téléchargeable pour pouvoir l’utiliser

avec l’option -f?

Bonjour,

Au boulot nous avons des clés u-key swiss patent pour des distributeurs autobar, pense tu que cela soit exploitable avec un lecteur acr122u ? Et sont elle creditable directement sur la clé ?

Merci a toi

Salut,

Un super article, je me suis intéressé au sujet il n’y a pas longtemps et je suis tombé sur ton article.

Rien à redire, je suis heureux d’être tombé dessus.

J’ai donc mon Kali Linux de prêt et je vais m’intéresser au sujet de plus prêt, que me conseil tu d’acheter comme lecteur NFC de bonne facture (et avec lequel je n’aurai jamais de soucis sous Windows / Linux) et aucun soucis de compatibilité ?

J’ai une clé U-Key pour pouvoir faire quelques tests (elle a la même forme que la clé Selecta mais c’est un autre distributeur). Sais-tu ou je peu me procurer quelque chose de similaire en taille avec la possibilité de réécrire dans tous les secteurs de la clé ?

Merci d’avance et encore merci pour cette article.

Bonjour

Rien d’autre que MFOC et MFCUK pour ce type de crackin’ ?

Car là je bloque sur une clé rebelle….!

bonjour et Merci pour se travail intéressant qui ma permis de me lancer dans linux ( enfin )

évidemment j ai un souci sinon sa ne serais pas amusant , j ai a peut pret le même problème que cedrik76 , ces a dire rester bloquer sur les clé B que ni mfoc ni mfcuk n’arrive a trouver ( je poste au bout de trois jour de tentative et plus de 10000 prob ^.^ et dix heure sur mfcuk )

voila quelque info si sa peut être utile

Found Mifare Classic 1k tag

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

* UID size: single

* bit frame anticollision supported

UID (NFCID1): 2e 14 ce 91

SAK (SEL_RES): 08

* Not compliant with ISO/IEC 14443-4

* Not compliant with ISO/IEC 18092

Fingerprinting based on MIFARE type Identification Procedure:

* MIFARE Classic 1K

* MIFARE Plus (4 Byte UID or 4 Byte RID) 2K, Security level 1

* SmartMX with MIFARE 1K emulation

Other possible matches based on ATQA & SAK values:

Try to authenticate to all sectors with default keys…

Symbols: ‘.’ no key found, ‘/’ A key found, ‘\’ B key found, ‘x’ both keys found

[Key: ffffffffffff] -> [xxxxxxxx…….x]

[Key: a0a1a2a3a4a5] -> [xxxxxxxx///////x]

[Key: d3f7d3f7d3f7] -> [xxxxxxxx///////x]

[Key: 000000000000] -> [xxxxxxxx///////x]

[Key: b0b1b2b3b4b5] -> [xxxxxxxx///////x]

[Key: 4d3a99c351dd] -> [xxxxxxxx///////x]

[Key: 1a982c7e459a] -> [xxxxxxxx///////x]

[Key: aabbccddeeff] -> [xxxxxxxx///////x]

[Key: 714c5c886e97] -> [xxxxxxxx///////x]

[Key: 587ee5f9350f] -> [xxxxxxxx///////x]

[Key: a0478cc39091] -> [xxxxxxxx///////x]

[Key: 533cb6c723f6] -> [xxxxxxxx///////x]

[Key: 8fd0a4f256e9] -> [xxxxxxxx///////x]

Sector 00 – Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 01 – Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 02 – Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 03 – Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 04 – Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 05 – Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 06 – Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 07 – Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 08 – Found Key A: a0a1a2a3a4a5 Unknown Key B

Sector 09 – Found Key A: a0a1a2a3a4a5 Unknown Key B

Sector 10 – Found Key A: a0a1a2a3a4a5 Unknown Key B

Sector 11 – Found Key A: a0a1a2a3a4a5 Unknown Key B

Sector 12 – Found Key A: a0a1a2a3a4a5 Unknown Key B

Sector 13 – Found Key A: a0a1a2a3a4a5 Unknown Key B

Sector 14 – Found Key A: a0a1a2a3a4a5 Unknown Key B

Sector 15 – Found Key A: ffffffffffff Found Key B: ffffffffffff

est sur mfcuk j ai cette erreur la si quelqu un peut m éclairer

WARN: cannot open template file ‘./data/tmpls_fingerprints/mfcuk_tmpl_skgt.mfd’

WARN: cannot open template file ‘./data/tmpls_fingerprints/mfcuk_tmpl_ratb.mfd’

WARN: cannot open template file ‘./data/tmpls_fingerprints/mfcuk_tmpl_oyster.mfd’

Salut Hannibale,

Désolé pour le temps de publication de ton message :)

La modération est encore manuelle.

Merci pour toutes ces précieuses informations.

En toute franchise, je vais vous laisser vous entre-aider.

Ce sujet commence à dater, et je n’ai plus du tout de badge sous la main pour faire mes tests ^^

Néanmoins j’espère que vous parviendrez ensemble à trouver une solution qui renseignera d’autre personne ayant la même problématique.

Salut je voudrais faire une copie d’un badge autobar mais je n’arrive pas a la lire mon lecteur passe du vert au rouge pourtant je fais mais copie selecta pas de problème si tu peu m’aider je te remercie d’avance

Salut à tous et merci pour votre partage ,

Je suis actuellement en train d essayer de dumper une clé selecta mais je bloque sur 3 clés B inconnu et ni mfoc ni mfcuk ne les trouvent.

Ya til une commande spécifique ou autre qui n’a pas été expliqué ? Ou je dois oublier quelques choses ? Merci A tous B

Bonjour, j’aurais besoin d’aide. N’ayant pas de clé Selecta j’aimerais savoir s’il était possible que quelqu’un me fournisse le code d’origine à copier sur ma puce NFC.

Cordialement

Merci par avance

Salut Tom, j’ai une clef selecta (u-key) je vais acheter le fameux ACR122U des que j’ai tout ça je te ferai part on va dire de ma clef soie patient le temps quel arrive chez moi :)

Bonjour Jeremy, as-tu reçu ton matériel?

J’ai cloné ma clé mais elle n’est pas reconnue par la machine, j’aimerai donc bien tester avec une autre mais je n’ai aucun moyen d’en obtenir une nouvelle.

Je te remercie.

Bonjour a tous.

Petite question, ou trouve ton des clefs vierge block 0 identique a la photo du post (en début de page)(u-key mifare de chez micr0tr0nic) ? A pars des badges ronds ou des cartes je ne trouve rien d’autre.

Merci

Des clés vierges avec block 0 modifiables n’existent pas sous ce format.

Tu peux éventuellement en fabriquer une avec une imprimante 3D et en démontant un badge rond pour mettre dans la clé que tu viens d’imprimer.

Salut esque ça fonctionne sur la clef selecta u-key (swiss patent)

Bonjour à tous.

Je ne parvient pas à installer mfoc et bien sur débutant en linux.

Quelqu’un aurait-il une adresse ou un tutoriel ?

Par avance merci.

Bonjour à tous !

Je me permet de me joindre à la discussion pour solliciter de l’aide. En effet j’ai pour ma part trouvé les clés manquantes su ma mifare classic 1k sans soucis, en revanche quand je cherche le Block qui change à chaque utilisation de la puce, il y en a un paquet qui sont modifiés… Je précise que nous disposons de plusieurs machines différentes de marque d’clix et les lecteurs sont des aztek.

Si quelqu’un a une piste je suis preneur…

D’avance merci.

@+

salutations, je suis dans le même cas que toi.

les lecteurs aztek on l’air particuliers, quand le montant change, les secteurs 8,9,10,11 et 13 changent complètement ou en partie, et non juste un petit bloc comme chez selecta. Pour l’instant je me contente de faire un dump d’une clef avec 10 euros dessus, que je re- écris sur ma clef a chaque fois qu’elle est vide (à l’aide de mon téléphone) cela nécessite de la charger une fois avec 10 euros, ce qui en soit n’est pas dérangeant, mais j’aimerais quand même comprendre le pourquoi du comment et pouvoir injecter le montant que je souhaite.

le contenu d’une clef aztek ne peut être transféré a une autre clef (que ce soit en partie ou complètement), je vais essayer de voir avec une clef dont le secteur 0 est modifiable ce que cela donne.

Il n’y a pas vraiment de logique dans les données de ces clefs, on dirait que le distributeur dérive les données (est-ce possible ?) contenues sur ces clefs pour générer le montant au moment ou l’on l’insert dans la machine.

Bonjour,

J’ai reussit a dupliqué mon badge avec la distribution linux Cyborg.

Je peux cloner mon badge officiel autant de fois que je veux mais je souhaiterai modifier le montant de la copie manuellement sans devoir y déposer de l’argent.

Et je suis comme vous au boulot il y a que des machines de marque necta canto avec des lecteur AZTEK.

Quand je regarde mon badge officiel avec un montant de 0€ et ma carte cloné sur lequel j’ai rechargé depuis le distributeur de 20 centimes de la ligne 210 à 260 le codes changes.

Alors ci tu dis PLURANT que le code change a chaque fois ca va être difficile alors de forcer le montant manuellement.

Pour le moment je fais comme toi je dump la carte avec une image de mon badge officiel avec mes 5,94€

Bonjour

Serait-il possible que vous m’envoyez par mail ([email protected]) le dump de vos badges officiels ?

En effet j’ai les mêmes distributeurs aztek et j’ai déjà réussi à craquer 2 clés, cependant j’essaie de comprendre qu’est-ce qui change entres les lignes 210 et 260 en regroupant le plus possible de dumps afin de pouvoir modifier directement le dump et pas seulement le copier indéfiniment.

Ayant déjà le mien je n’en aurai l’utilité que pour l’analyse des données, et je supprimerai directement le fichier de la boite mail.

Je vous remercie.

Bonjour,

J’ai déjà réussi à craquer 2 clés : la mienne et celle d’un collègue qui est dans le coup, cela m’a donc permis de savoir ce qu’il se passe sur certaines lignes entre deux transactions mais j »essaie encore de comprendre qu’est-ce qui change entres les lignes 210 et 260 et particulièrement la 240, qui me semble complètement obscure, les autres comportant au moins une valeur qui a du sens.

Je suis donc à la recherche du plus possible de dumps de badges utilisant un système aztek afin de le cracker, je vous ferrai évidemment part de la procédure ici si j’y arrive.

Si vous pouvez m’envoyer votre dump par mail à [email protected], vous m’aideriez à percer ce mystère.

Evidemment ayant déjà le mien je n’en aurai l’utilité que pour l’analyse des données, et je supprimerai directement le fichier de la boite mail.

Je vous remercie.

tu peux dire comment tu a procédé Merci

Bonjour, je possède également une clé de ce type… avec quelle application réalisés-tu la lecture / écriture ?

Uniquement Linux et la lib nfc, après si tu es pro Windows et qu’il te faut un nom de logiciel je n’ai malheureusement pas

d’aide à t’apporter sur ce sujet :/

Windows n’étant malheureusement mon point … faible :D

Je suis dans la même analyse si qqun a des info

@ bbrice: quelle est ta distribution Linux ?

Bonjour jai lue le poste et les commentaire j’ai appris quelque truc mais je suis débutant dans se domaine vraiment.

Je connais quelqu’un qui connais quelqun etc .. Qui cest faire sa mais j’aimerai le faire aussi

J’ai une U-key rouge qui jai eux au travaille et j’aimerai savoir se que je doit acheter pour la connecter a mon PC et les logiciel qui veut avec merci d’avance

Les machine porte la marche « pélican rouge »

Encore merci d’avance ^^

Bonjour j’ai réussi a dumper les deux cartes cependant comment modifier le montant sur la carte y a t-il une command pour y acceder ?

Essaye hexedit ;)

A installer au préalable bien sur

bonjour,

avec quoi vous modifier juste une partie du code moi je n’arrive plus a reecrire la carte une deuxieme fois

merci

Hello !

est il possible d’avoir un lien vers un Dump Selectra ?

Personne dans mon entourage ne possède une clès .

Il serait plus sympatique ne pas aider les constructeurs a renforcer la sécurité de leurs machines. Je préfère profiter de mon café gratuit tous les matins.

Merci.

Il est bien vrai, si vous partagez des dumps assurez vous de savoir à qui vous les passez et de changer votre ID. Et par dessus tout ne les laisser pas traîner.

Bonjour je viens vers vous car j’ai réaliser les différentes manipulations nécessaire mais rien n’y fait ..

Lorsque je copie la clé officiel selecta et je modifie le montant du fichier copier (.dmp) et que je copie tout sa sur ma clé chinoise on m’indique cela :

NFC reader: ACS / ACR122U PICC Interface opened

Found MIFARE Classic card:

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): *****

UID (NFCID1): ********

SAK (SEL_RES): ******

Guessing size: seems to be a 1024-byte card

Sent bits: 50 00 57 cd

Sent bits: 40 (7 bits)

Received bits: a (4 bits)

Sent bits: 43

Received bits: 0a

Writing 64 blocks |……………………………………………………….|

Done, 64 of 64 blocks written.

( j’ai caché mon UID )

cependant lorsque je me rend devant la machine il ne capte au signal de ma carte chinoise .. Pourquoi ?

Il faut que tu change l’uid de ta clé chinoise pour qu’il soit identique à ta clé selecta.

La machine va lire l’UID de la clé et via un calcul va en déduire la KEY nécessaire à lire la partie « argent dispo » de ta puce.

(il faut une puce chinoise avec le bloc 0 modifiable)

Salut à tous,

je vais pas suivre le mouvement de masse à poser des questions sans chercher à comprendre le fond théorique de cet exploit plus que passionnant des carte Mifare Classic ! :D

Je suis sur le point de me commander un nfc reader mais j’hésite entre le DL533N et le célèbre ACL122u que tout le monde semble prendre (étant le moins chère)… En effet les deux semble compatibles avec la libraire libnfc (mfoc, mfcuk, etc…) d’après la matrice de compatibilité de nfc-tools (http://nfc-tools.org/index.php?title=Devices_compatibility_matrix) mais je suis quand même curieux de savoir ce que vous autre en pensez ?

Merci d’avance les gens :)

Salut NainGenieur ;)

Pour ma part la DL533N est une entrée de gamme que l’on peut qualifier de valeur sur (testé et approuvé), d’autant

qu’il est discret, ne prend pas de place et est « normalement » reconnu directement sous linux.

Par acL122u tu veux plutôt faire allusion à acR122u :

http://www.acs.com.hk/en/products/3/acr122u-usb-nfc-reader/

Ce que j’en pense c’est que c’est pas mal, mais plus orienté « outil de travail » que « bidouilleur » ^^

Maintenant je ne l’ai pas testé et je ne saurais pas t’en dire plus là-dessus

Bonne journée à toi.

Oui effectivement j’ai fais une faute de frappe pour l’acR122u :) Merci en tout cas pour ton avis, je vais partir sur le DL533N qui semble effectivement plus discret !

Reste plus qu’à attendre les UID changeable card venant de chez nos petits amis chinois :D

Je suis curieux, pour ceux qui ont trouvés des clés, est-ce que ce sont les mêmes clés pour différents badges ?

Bonjour,

j’ai deux badges selecta qui fonctionnent sur la même machine, et ces badges n’ont pas les memes clés ! Je me demande comment la machine connait cette clé vu qu’elle est spécifique à chaque clé : est ce une formule mathématique à partir du numéro de série du badge ?

J’ai l’ACR 122u et ça marche nikel si jamais tu as des soucies d’install je pourrai t’aider :)

Bonjour Mbale j’aurai aimé des infos sur l’installe j’ai un acr122 et je galère !!!! Merci à toi

Salut tlm, j’ai un distributeur Necta, et j’aimerai faire un dump de ma clé, mais meme en laissant tourné mfcuk pendant 2 jours non stop aucune clé de trouvée. J’ai un ACR122U. Si quelq’un pouvait m’aider…Pour info c’est les secteurs 12,13,14,15 qui posent probleme… Merci

Pareil, même soucis, ça ne trouve rien sur mfoc après une nuit de recherche… Peut etre faut-il passer par le duo mfcuk r65 et libnfc 1.5.1 ? Beaucouo de gens en parle sur les forums mais aucun ne confirme que cela fonctionne mieux avec.

Aurais-tu ce fameux duo sous la main ? Si oui y’aurait-il moyen de me l’envoyer ?

J’ai effectivement les .tar.gz de la version r65 de mfcuk et la 1.5.1 de libnfc. Je vais tenter de les faires fonctionner à l’occas.

Envoie moi ton email et je t’envoie ça :)

ah c’est bon je les ai trouvées aussi merci quand même, on se tient au jus pour la suite des événements…

Moi ça n’a pas fonctionné. Mais j’ai trouvé cet article (https://firefart.at/post/how-to-crack-mifare-classic-cards/) d’un gars qui fait pareil. Il a pour hypothèse que les clefs seraient générées à l’aide de l’UID du badge avec un certain algo. Je vais peut etre le contacter pour voir si il a trouvé quelque chose depuis tout ce temps. Perso j’ai tout essayé (multiplication hexa de l’UID avec des codes ascii convertit et j’en passe x) )… J’ai aussi vu que les nouveaux modèle de mifare ont un PRNG non prédictible ce qui engendrerait une totale impossibilité pour la « nested attack » qu’est MFOC de fonctionner. Pareil pour MFCUK qui se résulte par des valeurs similaires entre le diffNt et les auths…

Je pense donc qu’on a 95% de chance de ne jamais boire notre café de la récompense gratos :p C’est frustrant pour moi qui adore résoudre ce genre de mystère ! J’attend toujours l’arrivé d’un sauveur sachant me démontrer l’inverse :D

Tiens moi au courant de tes avancés et je ferai de même !

J’ai un gars au boulot qui aurait réussi a déchiffrer ce fameux badge, bien entendu il ne veut pas dévoiler son secret.

Je vois pas en quoi c’est logique x) Le principe c’est de s’entraider ou au moins se donner des pistes pour mieux comprendre. Si je le decrypte ben je ferai surement un article dessus. Après il y aura toujours des gens plus sympa que d’autres :/

Ne perdons pas espoir alors !

Je sais bien, mais lui son but est de recharger les clés des autres moyennant finance…

Donc tu es sûr que cet personne réussit à modifier la valeur d’argent de ce badge des machines necta ? Si oui c’est que soit il a un Proxmark3, soit que les clés B sont déchiffrable par je ne sais quel moyen. As-tu essayé le duo MFCUK r65, libnfc 1.5.1 ?

Oui je suis quasi sur qu’il y est arrivé, parce qu’il propose de remplir la clé de 50 euros pour 25 euros. Non pas eu le temps de tester mfcuk encore, j’ai du réinstaller tout mon système, je vais tenter cette semaine… Tu habites dans quel coin au fait ?

J’habite dans la region Toulousaine. Si tu veux on peux se faire un skype à l’occas pour se tenir au courant de nos avancées. Perso j’ai tout tenté je suis à cours d’idée… Dire qu’une seule petite clé de 12 digit en hexa résoudrait tous nos problèmes ! Si jamais, mon mail : [email protected]

Alors voila j’ai tout reçu ( DL533n + cartes chinoises ) et la je tente de faire fonctionner MFOC qui semble tourner en boucle sur la premiere des 3 clés B à déchiffrer ( du genre Sector: 12, type B, probe 1003, distance 38046 …..). Je pense pas que le laisser tourner une nuit changerait grand chose. J’ai vu que d’autre gens ont eu ce soucis et apparement cela pourrait venir de la version du libnfc ? Perso, j’ai celle de base installé sur kali donc je vais tester de la mettre à jour.

Si quelqu’un a des pistes, je suis curieux d’en savoir plus :)

PS: Ma carte si jamais ca peut aider :

Found Mifare Classic 1k tag

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

* UID size: single

* bit frame anticollision supported

UID (NFCID1): ce 42 c2 b7

SAK (SEL_RES): 08

* Not compliant with ISO/IEC 14443-4

* Not compliant with ISO/IEC 18092

Fingerprinting based on MIFARE type Identification Procedure:

* MIFARE Classic 1K

* MIFARE Plus (4 Byte UID or 4 Byte RID) 2K, Security level 1

* SmartMX with MIFARE 1K emulation

Mifare Classic Plus – Hardnested Attack Implementation for LibNFC USB readers (SCL3711, ASK LoGO, etc)

https://github.com/iAmNotSuperman/miLazyCracker/

Je confirme que l’attaque Hardnested est celle qui peut correspondre à vos besoins quand mfoc / mfcuk bloquent …

Pour ma part j’ai quelques soucis pour utiliser miLazyCracker directement sous Kali linux car il utilise une version modifiée de mfoc ( nouvel argument « -D » ) .. Donc j’ai utilisé directement le programme « libnfc_crypto1_crack » pour cracker la clef du secteur qui m’intéressait.

Cette attaque est assez rapide aussi ;)

Par contre de mon côté je viens d’essayer sur une clef Luxeo qui se repose sur un lecteur Aztek , j’ai bien le dump sous les yeux mais je ne sais pas comment s’organise les données à l’intérieur et donc où est stocké le montant de la clef…

Si vous avez des infos je suis preneur ( quel secteur / block où regarder , ou un lien qui explique un peu le format des datas), sinon je vous tiendrai au jus quand j’aurais des news.

Meme badge, meme lecteur !

J’ai reussi à faire des dumps avec deux montants différents, et on ne les retrouve pas directement ! On dirait qu’il y’a un algorithme qui change une partie de nos secteurs…

A voir si on ne peut pas déjà dupliquer un dump sur le meme badge, je testerai ça d’ici peu.

Merci pour miLazyCracker, je vais faire des tests avec qui semble fonctionner sous Kali !

Au passage, je possède un lecteur ACS ACR122U personne ne sait pourquoi je dois sans cesse le débrancher, brancher pour qu’il soit reconnu sous kali (ou sous ose d’ailleurs), je pense pourtant avoir installé les derniers drivers du constructeur (ACS).

Amicalement

j’ai eut un 2eme dump de la meme clef apres une seule operation .. et en effet j’ai bien identifé quelles data changent … mais aucune evolution logique .. peut etre ce sont des données hashées ou autre …

Salut Niark,

J’ai également un badge Luxeo de chez Aztek, et j’ai bien envie d’essayer la manip’ autant pour le gain que pour le plaisir de la bidouille.

Je ne suis pas trop calé sur Linux, et je n’ai jamais utilisé Kali.

Tu as utilisé le lecteur ACS ACR122U ? J’aimerais un peu d’aide si tu as un peu de temps : guillaumedoboeuf(at)gmail.com

En échange… euh…. je te paye un café? :D

Kali est juste une distrib linux basée debian et regroupant tout un tas de soft pour la sécurité / hack / cracking.

De quoi as tu besoin au juste ? C’est pour l’utilisation d’un soft en particulier ?

bonjour Niark

as tu avancé dans l’algorythme de cryptage des données sur le badge aztek ?

Yo ! =)

Nan j’ai laché l’affaire .. j’ai pas de quoi tester .. la clef est a mon beau père et il habite pas tout pret donc ca limite ….

Salut je suis dans le meme cas que toi avec la clef luxeo a tu trouvé stp

bonjour j’ai des dump de clef luxeo mais comment modifier l’argent ou le nombre de café qui se remets chaque jour,

un clone parfait avec block0 fonctionne t’il car j’ai pas envie de desactiver mon originale. j’ai aussi une version 100 café / jour si ca vous dits on echange les dump

bonne journée

J’ai aussi des dump luxeo pour lecteur aztek mais le format est étrange. Je suis prêt a faire des échanges de dump, voici mon email: davidz.leak (at) gmail.com . Lebelge je esuis aussi intéressé par ton dump avec 100cafes/jour, on s’échange des dump?

Bonjour,

J’ai le même problème avec une Luxeo / Aztek : j’ai fait un dump entre 4,20€ et 4,30€ et beaucoup de block ont changé, je ne sais pas comment faire, une idée ?

diff ici (à gauche, le 4,20€) : https://diff-online.com/frview/5c40e57686c99f6bccade66b

bonsoir,

qui peut m’aidez pour mon badge pour augmenter la recgarge crédit :

tag uid : 637E7CCF

target technology clases android

android.nfc.tech.nfca

android.nfc.tech.mifareclassic

android.nfc.tech.ndeformatable

–tag info–

tag type mifare classic tag

tag size 1K

sectore count 16

block count 64

sak 8

atqa 0004

tag data

sector 0

Block 0 637E7CCFAE880400C817002000000016

Block 1 D20000000000000000000000000000

Block 2 0000000000000000938093809380938

Block 3 00000000000061E789C1B0B1B2B3B4B5

SECTOR 1

Block 0 00000000000000000000000000000

Block 1 B2000000000000000000000000000

Block 2 CANNOT READ

Salut, tu peux nous donner la marque de la clé s’il y en a une ? ou la marque du distributeur ?

Ca aide à dire ce qu’il faut modifier dans la clé.

Merci

Bonjour a tous,

Merci pour cet excellent article. Javais deja un peu pratiqué dans le passé mais tout laissé de côté avant de revenir a la charge mais sur d’autres cles. Les foutu mizip.

Le chip est un pcf7935as. Jai ce quil faut pour lire mais je n’arrive pas a bruteforcer le password. Je l’attaque avec un gambit et je commence un dev pour bruteforcer en masse. Si quelqu’un a des infos concernant cette puce et le matos pour le faire plus facilement tomber je suis preneur.

Merci davance.

Bonjour David,

je suis également intéressé par votre question, avez vous eu des réponses?

Merci !

Bonjour,

Je me posais la question de savoir si l’attaque hardnested via miLazycracker fonctionne avec un acr122U quand Mfoc et Mfcuk pédalent dans le vide ou bien si cela ne fonctionne que pour le SLC3711.

En tout cas je galère pour l’installer sous kali … Le script me plante à un moment et impossible d’installer libnfc_crypto1_crack …

Si quelqu’un a une idée … Merci d’avance !

Oui bien sur l’ACR122U fonctionne sous Kali avec l’attaque hardenest, c’est la config que j’utilise.

Tu peux installer libnfc_crypto1 indépendemment mais par simplicité j’install miLazyCracker et utilise celle comprise dedans.

bonsoir a tous

@niark, pensez vous que milazycraker puisse cracker les « nouvelles » cartes mifare classic

ou les « chinoises » ? j’ai reussi l’installation may malheureuseument les probes s’incrementent de 1 a 1 sans succés.

auriez vu un tuto pour utiliser libnfc-crypto1 ?

je trouve toujours la même clé bidon que tout le monde sort quand ca ne va pas.

merci

@david, vous etes là ?

quel logiciel utilisez vous pour sniffer les trames entre le gambit et son logiciel ?

merci beaucoup à vous aussi.

He bien en general pour les mifare classic ou mifare classic plus j’utilise tjrs en premier lieu mfoc pour cracker .. sur tous les badges/clés que j’ai essayé il m’a toujours trouvé une clé par défaut. Si c’est pas le cas je fais un coup de mfcuk pour en trouver une et ensuite je retourne avec mfoc pour les autres clés !

Dans le cas ou mfoc mouline dans le vide car les clés sont mieux protégées, je fais appel a libnfc_crypto1.

Son utilisation est assez simple et très pratique car en ne connaissant que seulement UNE clé A ou B peu importe, on peut cracker toutes les clés A ET B.

Par exemple:

Tous les secteurs sont protégés par la clé de type B a0a1a2a3a4a5, apart le secteur 8

./libnfc_crypto1_crack « Clé connue » « Block de la clé connue » « type de clé ( A ou B ) « Block à cracker » « type de clé a cracker ( A ou B ) »

Donc

./libnfc_crypto1_crack a0a1a2a3a4a5 3 B 35 B

( le block 35 etant l’endroit ou est stocké la clé du sector 8 )

Et tadam ca calcule les nonces puis t’affichera la clé ensuite .. cela peut prendre 3/4 min comme 40/50 min… mais en general j’ai tjrs eut gain de cause faut juste etre patient ^^

Salut et merci pour ton explication qui m’a bien aider !

Peux-tu me dire comment savoir quel bloc contient quelle clé car îl me manque 2 clés B mais je ne sais pas dans quels blocs les rechercher.

Merci d’avance

Salut Niark

Comment tu installe libnfc_crypto1 s’il te plait

Bonjour

merci beaucoup pour ta réponse.

je vais essayer a nouveau.

pas de moyen pour une mifare classic « recente » ou « chinoises » sans clés connues ?

est ce que le proxmark3 en mode sniffer peut casser les nouveaux badges sans clés connues ?

merci

si tu n’as aucune clé connue oui tu dois utiliser mfcuk pour en obtenir une..

Pour ce qui est de l’utilisation de proxmark3 en sniffer, je n’ai jamais eut l’occas d’essayer .. un peu cher pour l’utilisation que j’en aurais .. mais d’après ce que j’ai pu en lire oui il serait en mesure d’intercepter les clés utilisées entre le badge et le lecteur. Pour plus d’infos je t’invite a faire un tour sur le forum qui lui est dédié: http://www.proxmark.org/forum/index.php

Tu pourrais peut etre sniffer aussi avec d’autres materiels moins couteux comme arduino… mais pareil je me suis pas penché dessus… je fais par rapport a mes besoins ^^

bonjour.

je « connaissais » le proxmark et le forum, j’ai atterri la le jour ou je n’ai pas pu copier un nouveau badge.

mfcuk et mfoc dans les choux, frustrant…

il y en a des nouveaux à moins de 100 euros, les v3 easy…

mais c’est vraiment superflu comme dépense maintenant…. peut être le jour ou le vigik sera cassé, va savoir…

ou un distributeur récalcitrant si je change de taf :))))

un lien pour un sniffer avec arduino ? tres belle communauté pour ce petit engin ^^

encore merci niark. disponible, sympathique et au courant…

Personnellement je suis tiraillé entre la curiosité et la raison .. le proxmark3 offre tellement de fonctionnalités et a une communauté riche et active .. je suis un peu comme toi, peut etre que le jour ou j’aurais un badge qui me resistera trop ou changement de taff je sauterai p’tet le pas ^^ bien que … j’ai mis recemment la main sur une petite figurine disney infinity .. mfoc / mcfuk me font defaut .. en lisant les forums faut sniffer pour avoir une clé … grrr lol

Qu’apporte le vigik au juste ?

Pour arduino voici un lien qui peut etre utile:

http://iloapp.marcboon.com/blog/rfid?

Sinon petite alternative moins chere au proxmark3:

https://hydrabus.com/hydranfc-1-0-specifications/

Pas de soucis, c’est un plaisir de partager avec d’autres personnes interessées ! ;) je dois avouer que j’ai découvert y a que peu de temps la bidouille NFC… il me reste bcp à apprendre ! Il faudrait j’approfondisse sur comment envoyer des commandes en RAW directement au lecteur pour lire / ecrire sur des badges ^^

Pour l’instant j’ai de quoi boire mon café trankilou au boulot et laver ma voiture sans me ruiner ^^

Si t’as besoin d’aide ou si tu veux faire profiter d’un projet en particulier hésites pas j’suis curieux =)))

Bonjour

A vous

Je vois que certains arrivent à dumper les clés selecta Rouge

Je dispose de plusieurs clés rouges selecta avec le numéro à 4chiffres comme ceci 16xx.

Il me manque toujours les 3 clés secteurs B

J’ai teste mfoc mfcuk en vain

Et milazy me dit que le secteur 0 n’est pas vulnérable avec l attaque hardened

Je ne sais plus quoi essayé, si vous avez une idée , merci

Cest bon j’ai réussi à trouver le moyen de récupérer les 3 clés manquantes sur le secteur B grâce à milazy’ et un peu de recherche ;)

Bonjour, comment tu as réussi a trouver les clef manquante moi aussi ca ma marquer no vulnérable stp merci d’avance

Salut a tous….moi je possede un badge selecta ukey….j ai essayer de modifier le bloc 60 …..pas de credit! En comparant les dump ca serait la ligne 50 …..vous en pensez quoi?

Salut !

He bien sans avoir de dump sous les yeux .. dur de te répondre !

Le mieux serait d’avoir un dump avant et après opération pour voir les changements…

Essaie de trouver le bloc avec le montant en recherchant l identifiant inscrit sur le badge , ça doit être le même bloc .

J ai trouve c ok…..par contre reperable ce genre de » hack « ? En sachant que la machine est pas branchee en reseau…?

Il faut modifier l’identifiant logiciel pour éviter de laisser des traces comme précisé dans l’article

Ca se modifie? Identifiant c’est la meme chose que l’uid ou c’est différent?

On met ce qu’on veut? Du style 102340?? Par exemple?soit 18FC4

L’identifiant logiciel n’est pas L UID

Oui tu peux mettre ça

Tu mets ce que tu veux tant que y respectes l’emplacement

Salut à tous , j’ai une question

J’ai commandé des carrés mifare Classic blanche et je n’arrive pas à installer mon dump dessus ni à modifier l’UID.

Est il possible que l’UID ne soit pas modifiable sur ces cartes? Je pensai que toutes les cartes chinoises avait l’UID modifiable … Merci aux connaisseurs et à l’admin pour ton site ;)

Salut !

Jamais eut l’occas d’essayer les magic card .. pas l’utilité pour le moment.. mais peut etre que ce lien pourrait t’aider !

https://gist.github.com/alphazo/3303282

Tiens moi au jus =)

Merci pour ton aide , je vais essayé ce qui est dit et je verrai si ca fonctionne .

Salut

Petit retour , je dispose de la dernière version de libnfc et donc le lien n’est plus d’actualité car cela a été ajouté à celle-ci.

Je pense donc que les cartes reçus non pas l’UID modifiables .

Je recommande des cartes avec UID modifiables pour être sur.

Ok ouais ca se peut qu’ils t’ont envoyé des normales .. tiens au jus quand tu auras tes nouvelles

Cartes et non carrés );

Salut les amis j’ai suivi votre poste et franchement bravo à certaine personne.

Je viens de commander acr122u + 3 clés uid modifiable je compte cloné une clé u-key de chez selecta….

Avez-vous des conseils ?

Cette tâche est-elle réalisable ??

Merci.

Salut oui c’est réalisable

Utilise les outils sité plus haut et si tu as besoin , demande ici

Salut Diego je voulais savoir quel logiciel tu préconise sur Windows pour déverrouiller les différentes clés ? ( genre mfoc sur Linux )

Salut, tu as trouvé une solution simple sur windows?

Salut

Sur Windows il faudra utiliser les mêmes soft en ligne de commande

J’avais un soft plus pratique sur Windows pour les lignes en Dos mais je me rappelle plus le nom;(

Petit retour sur mes cartes chinoises .Je viens de recevoir les nouvelles avec UID modifiables et j’ai pu copier le Dump Selecta puis modifier l’UID sans aucun probleme !

Bonjour pour ma part comme pas mal de personnes je n’arrive pas à trouver la clé B secteur 1 2 3, serait-il possible d’avoir un dump ?

Bonjour a tous ,

pour ma part avec MFOC il bloc sur les clés B des secteurs 01 02 03 toutes les autres sont en FOUND_KEY

Apres plus de 24h de MFOC ou MFCUK les cles du secteur B reste en UNKNOW_KEY

Quelqu’un sais si la faille est toujours présente ? Si oui serait t’il possible d’avoir un indice.

pour info cle SELECTA ROUGE ISO/IEC 14443A

Bonjour, a tous et merci pour le tuto.

Fonctionne nickel sur carte Selecta.

Par je cherche désespérément un dump pour un distributeur de Marque Bianchi car je n’arrive pas a mettre la main sur un badge original.

Si une ame charitable passe par ici…

Merci d’avance

Salut les gens, je suis tomber ici par hasard lol ?

Il n’existe pas encore d’application mobile permettant de dump une clé selecta ?

Si mais ton téléphone doit être rooté, tu peux brancher un lecteur ACR122 par exemple via un cable OTG.

Samsung bride la lecture de ce type de tag par contre…

Les MiFare Plus semblent incassable ou quoi?!? nadadiouss!

qui a conservé milazycracker? introuvable sur internet?!?

Finalement libnfc_crypto1_cracker trouve toutes les clés (à la condition d’en avoir au moins une)

Salut,

Tu dois utiliser une autre méthode pour récupérer ces clés.

jean.dubois at vfemail.net si besoin d’infos

bonjour

comme pas mal de personnes je suis bloqué avec la clé B secteur 1, 2, 3, j’ai utilisé mfoc et mfcuk sans succès, je suis preneur d’autres méthodes ou logiciels ou plus simplement un dump, merci de votre aide par avance

ce n’est pas grave , c’est idem pour moi mais cela n’empêche pas de modifier et de réinjecter le dump modifié!

Après avoir lu ton poste, j’ai étudié la technologie des U-KEY des distributeurs DALTYS, c’est exactement la même chose au final.

j’ai récupéré les clés avec mfoc et un acr122u (avec kali-linux)

Voici un bout de mon dump:

+Sector: 12

8805D8820004DE1C000021000C0064AD

0101010E020808080000000000000000

000″E8F »0168F900010000000000000000 <– entre guillemet "l'argent" en centimes

A0A1A2A3A4A51E11EE5AC0E903CDA6B2

+Sector: 13

0000000000000000000"D"000000000000 <– le D correspond a un conteur qui s'incrémente à chaque prise de café

00000002000000000000000000000000 il est utilisé pour offrir un café de temps en temps apparemment

0000000000000000DDDDDDDDDDDDDDDD

après avoir récupérer les clés avec mfoc j'utilise mon téléphone et une application android pour modifier directement les valeurs dans la clé

Merci pour avoir présenté la faille, ça m'a fait un petit projet découvert dans le nfc

Salut, puis-je avoir les commandes que tu as lancer pour récupérer ces clés ?

Car impossible d’avoir les Secteur 12-13

et on pourrai avoir l’integralité de ton dump DALTYS ?

bonjour à tous

j’ai également grâce à tout les commentaires, réussi à modifier le dump de ma clé selecta ( identifiant logiciel et somme) .Cependant pour cloner la clé je me demande quel type de badge avec uid modifiable faut il commander? , sachant que les badges que l’on trouve sur internet n’ont pas les mêmes dimensions que les clés selecta!! aucune à ma vue ne rentre dans le lecteur u-key ! quelqu’un à t’il déjà utilisé un badge non officiel ?

https://cxjrfid.en.alibaba.com/product/60376163077-215835403/13_56MHz_HF_Micro_rfid_antenna_smallest_nfc_tag.html

;)

Bonsoir

merci pour ton tuto mai sérieux je suis un novice dans le RFID/NFC bref voila j’ai trouvez un truc ( Icopy 3 ) juste pour savoir si ces du bon matérielle merci je veux juste dupliquer plusieurs carte NFC avec 10€ voila koi :)

bonjour,

serait -il possible de savoir quelle commande a tu utilisé pour dumper ta clé selecta ?

ou pourquoi pas avoir ton dump? ;)

La commande :

mfoc -O dump_badge_selecta.mfd

Ok merci, j’ai déjà testé la commande sauf que moi j’ai mis .Dmp et pas .mfd donc je ne sais pas si cela a une influence, je vais tester merci de ta réponse

Pour moi ça passe pas, serait-il possible d’avoir les clés B secteur 1, 2,3 pour voir si par chance ça serait les mêmes ?

quand tu dis ça ne passe pas quel est le message d’erreur?

surtout ne pas se focaliser sur les clés manquantes , cela n’empêche pas de modifier et de réinjecter le dump modifié !

Ok merci, j’ai déjà testé la commande sauf que moi j’ai mis .Dmp et pas .mfd donc je ne sais pas si cela a une influence, je vais tester merci de ta réponse

Dsl, je me suis mal exprimé, la commande passe, mais impossible de dumper le badge, il me manque toujours les secteurs 1, 2 et 3 de la clé B, du coup pas de dump pas de modification en hexadecimal car tout est en secteur 1, 2, 3, à tout hasard serait il possible d’avoir ton dump ? Comme ça cela permettrait de voir si visiblement les différentes génération de ukey Selecta passe sur toutes les machines, bien que j’aurais été plus fier de la dumper moi même.

J’ai réessayer mais comme seul les secteurs 1 2 et 3 avec la clé B ont les données je n’ai rien à éditer, donc je suis dans une impasse, il me faudrait ces trois fameuse clé ou une âme charitable pour un dump

quelle est la commande que tu utilises pour éditer le dump ?tu fais un copier coller?quel logiciel?hexcurse?

fais un copier coller du résultat de la commande mfoc -O dump_badge_selecta.mfd

—————————————————–

Let me entertain you!

uid: dafc3dce

type: 08

key: 000000000000

block: 03

diff Nt: 52140

auths: 52140

toujours sans succès

voici les commandes et resultat obtenu :

mfoc -O badge_selecta.mfd

Sector: 1, type B, probe 149, distance 46404 …..

mfoc: ERROR: No success, maybe you should increase the probes

mfoc -P 500 -O carte-originale.mfd

Sector: 1, type B, probe 499, distance 35109 …..

mfoc: ERROR: No success, maybe you should increase the probes

mfcuk -C -R 0:A -s 250 -S 250 -O dump.bin -v 3

—————————————————–

Let me entertain you!

uid: dafc3dce

type: 08

key: 000000000000

block: 03

diff Nt: 5381

auths: 5381

mfcuk ne trouve aucunes clés?

https://www.blackhat.com/docs/sp-14/materials/arsenal/sp-14-Almeida-Hacking-MIFARE-Classic-Cards-Slides.pdf

je ne sais pas si cela a une incidence, j’ai utilisé -v 3 et non pas -v 5, je suis en train de refaire le test, ce pendant la commande -v 3 fonctionne car j’ai deja réussi a dumper le badge d’acces a mon immeuble, cependant nous avons fermé la residence et je nai pas réussi a cracker/dumper le badge pienton vigik derniere generation, du coup je me demande si la puce de mon ukey selecta ne ferai pas partie de ces derniere generation « inviolable » ( pour le moment ), donc en gros je l’ai dans le ……

a moins que quelqu’un me donne ces 3 fameuses clés pour que je puisse voir si elle fonctionne chez moi ( et encore se n’es pas sur) ou plus simplement un dump

jai egalement vu qu’il existait sous windows le logiciel mdsedit pour les ukey selecta mais impossible de le trouver, si des fois des gens en on entendu parlé et l’on…., je suis prenneur

je voudrait egalement savoir si le lecteur nfc joue un role important avec le crackage de clé ?

je continu mais pour l’instant toujours rien

Let me entertain you!

uid: dafc3dce

type: 08

key: 000000000000

block: 03

diff Nt: 18637

auths: 18637

—————————————————–

Let me entertain you!

uid: dafc3dce

type: 08

key: 000000000000

block: 03

diff Nt: 35468

auths: 35468

—————————————————–

Let me entertain you!

uid: dafc3dce

type: 08

key: 000000000000

block: 03

diff Nt: 52140

auths: 52140

toujours sans succès

OK , merci beaucoup pour le lien!!

une autre question,les badges éléphant bleu utilisent-il la même technologie ?

j’ai posé le badge sur le lecteur acr 122u mais il ne le reconnait pas , la diode reste allumée rouge.

une idée?

Salut,

J’ai aussi essayé de lire un badge éléphant bleu avec ma SCL3711 mais impossible de la lire.

ça doit fonctionner sur une autre fréquence que le 13.56Mhz.

Si quelqu’un a des infos je suis preneur

J’ai fait comme tu m’a dit de faire : mfoc -O dump_badge_selecta.mfd, au bout de 150 probes il me dit erreur, augmenter le nombre de probes, j’ai essayé la même commande mais avec en plus : p500 et p5000 et pareil erreur, j’ai également testé mfcuk avec 0:A avec – s250, pour info j’utilise kali en si mes souvenirs sont bons 2.x

Bonjour à tous,

Voila moi aussi je possède une de ces fameuse clé.

J’ai réussi à faire un dump via mon telephone, mais bien sur à cause de ces clés de protections, il n’est pas complet.

Ma question: est-ce possible d’utiliser ce fichier pour en décoder les cles (sachant que n’ai pas de lecteur sur le pc)?

j’ai beau cherché, je ne trouve pas.

Je te rassure c’est pareil pour moi, j’ai un dump incomplet sur mon tel. et impossible de l’avoir sur pc, mais c’est inexploitable, faudrai une âme charitable pour un dump

Bonjour,

Une personne pourrait me dire qu’elle enseigne de nettoyage de voiture à des carte nfc modifiables ?

Éventuellement, si quelqu’un veut partager un dump selecta je n’arrive pas à mettre la main sur une de ces puces…

Merci

Salut,

J’ai réussi à modifier ma clé et cela fonctionne très bien.

Par contre pour ce qui est d’envoyer un dump à quelqu’un cela ne sert à rien tant que cette personne n’a pas ses propres clés A et B. Bah oui, chaque clé a ses clés propres pour la lecture et écriture. Donc si j’envoie mon dump, la personne pourra le lire mais ne pourras pas l’utiliser sur sa clé

Voila, voila.

Oui et non, si on utilise un badge vierge avec block 0 modifiable, si tu m’envoie ton dump je pourrais tester

Du coup comment as tu réussi pour faire ton dump ? Quel logiciel, quelle commande……?

Salut,

Désolé pour la réponse tardive, mais je ne viens pas souvent.

Pour ce qui est des commandes j’ai été bête et discipliné, j’ai utilisé Kali et suivi bêtement le tuto du forum.

Pour ce qui est de ma clé maintenant je la charge a 20€ avec mon téléphone (equipé NFC bien sur) et l’appli MCT.

Maintenant pour le fun, je cherche le secteur a modifier pour obtenir le café gratuit, car chez moi, tout les 10 payés, 1 gratuit. J’en ai pas besoin mais je l ai dis, c est pour le fun.

Ok merci j’ai réussi grâce à milazycracker, pour moi l’apk ne fonctionne pas en écriture, pas grave je le fais avec le pc

Pour un dump d’un tag mifare classic 1k quelques outils sont a votre disposition et utilisables sous linux:

– dans le cas d’un tag 1k ancienne génération, sans protection particulière:

1/ faire un coup de: mfoc -P 500 -O dump_du_tag.dmp si par chance il trouve une clef parmis celles utilisées par défaut il pourra cracker les autres clefs pour vous.

2/ si mfoc ne trouve aucune clef sur votre tag, dans ce cas il faut utiliser l’outils mfcuk pour trouver au moins une clef avant de refaire tourner mfoc.

mfcuk -C -R 0:A -s 250 -S 250 -v 3

– dans le cas d’un tag 1k basé sur l’algorithme crypto1, mfoc risque de ne jamais rien trouver .. donc il y a d’autres outils utilisant l’algo crapto1 qui lui est efficace mais necessite en général plus de temps pour trouver les clefs.

Personnellement j’utilise MiLazycracker ( un coup de google et vous tomberez sur son github ;) )

Bonjour à tous,

je suis dans le même cas que vous. il me manque la clef B secteur 1 2 3 , est-ce que quelqu’un pourrais m’envoyer une clef que je puisse ajouter dans mfoc afin d’avoir la totalité du dump.

voici mon mail: lampayoussef @ gmail.com

je possède une u-key selecta! SVP j’ai tout essayé! mfoc, mfcuk, harnested attack et rien impossible de mettre la main sur ces dernières clefs!

si quelqu’un à une solution je suis preneur! merci d’avance à tous.

cela ne sert a rien de te donner une clé car tu as une chance sur 10000 ou 100000 ou même 1000000 que ce soit la même, essai plutôt milazycracker qui ma permis de trouver ces 3 dernière clé

Salut les gars j’ai réussi avec la manip au dessus à copier et modifier ma clé selecta ( boisson et café à volonté )

par contre j’ai essayer de copier ma carte de salle de sport mais j’arrive même pas à la lire.

j’utilise un acr122u pour info.

comment savoir le format de ma carte rfid hid ???

et Y a-t-il un autre boîtier pour lire ce genre de carte ?

merci

Salut,

j’aimerais savoir comment tu as fait, j’ai une u-key selecta un acr122u, et kali en version 2 et 1, mon lecteur ne reconnais la clé, il fonctionne bien vu que je réussi à copier un badge urmet (contrôle d’acces), ma clé selecta fonctionne bien dans les machines à café.

Je n’arrive même pas à lire l’uid???

merci de ton aide

Salut =)

Pour ta carte de sport, a mon sens, il peut y avoir 2 soucis:

– Elle utilise une frequence non supportée par le lecteur ACR122U, donc je dirais du 125 KHz, et dans ce cas il te faudrais un lecteur/graveur qui gère cette fréquence.

ou

– Cette carte est un type de carte non supportée par ce lecteur.

Pour plus d’infos sur ton lecteur ACR122U voici les specs: https://www.acs.com.hk/en/products/3/acr122u-usb-nfc-reader/

Le mieux étant d’investir dans un Proxmark 3 mais c’est pas donné et niveau utilisation et commandes c’est completement différent de nos lecteurs type ACR ou SCL .. =)

bonjour,

j’essaye depuis 1 semaine a copier ma clée selecta et impossible peut tu m’aider stp.

J’ai essayer mfoc mais il ne trouve pas la clée B sercteur 1,2,3

j’aissayer mfcuk mais il tourne en rond.. . Je l’ai laisser toute une nuit et au finale il m’a donner une erreur

j’ai essayer la dernière attack avec milazycraker (harnested attack) avec une clée par défaut a0a1a2a3a4a5 et rien je suis perdue…

merci d’avance!

Peux tu stp me montrer le résultat entier de ta commande mfoc stp ? ( avec pastebin.com )

ensuite j’ai remarqué une erreur avec miLazycracker, à la place d’utiliser la clef par défaut a0a1a2a3a4a5 , il donne la clé a5a4a3a2a1a0 en paramètre au programme libnfc_crypto1_crack .. ce qui n’aidera en rien au final ^^

utilise plutot le prog libnfc_crypto1_crack directement ( qui est installé avec milazycracker ).

libnfc_crypto1_crack <clef connue> <block de la clef connue> <A|B> <block à cracker> <A|B>

!! attention la commande demande bien en paramètre le block, pas le secteur ;) !!

Super!! Merci +++++++++++++++++++

niark!

Mon erreur etait bien au niveau de la saisie en utilisant milazycraker.

J’indiqué le secteur et non le block!

Merci encore!!!

Pas de soucis ! =)

Moderateur peut tu mettre en ligne mes demandes stp?

Salut mec merci pour ta réponse tu penses que si je commande un proxmart3 sur AliExpress il sera fiable ?

Et avec ca tu penses que ma carte pour être copier ?

Et dernière question je dois aussi passer par Linux débloquer les clés ou avec Windows ça pourra le faire ?

Merci

Pour etre tout a fait franc, je n’ai jamais essayé le Proxmark mais lu bcp d’articles et de posts la dessus, il semble qu’il soit l’outils incontournable pour les férus de bidouilles RFID. La diff entre « l’officiel » et ceux d’aliexpress je ne pourrai garantir leur fiabilité..

Il y a un forum specialisé proxmark pour les developpers si tu veux, peut etre ils pourront mieux t’aiguiller si tu comptes en faire l’acquisition: http://www.proxmark.org/

Moi je regarderais d’abord si il n’y aurait pas de lecteurs RFID LF ( pour frequences 125KHz ) pas trop cher sur ebay amazon ou autre, et les logiciels associés pour les faire fonctionner.. ( important !! Car si tu as un lecteur mais aucun soft compatible pr cracker .. la loose ^^ )

Autre solution: il y a maintenant des boutiques de copie de bagdes qui se montent qui font ca pour 5/8€ Le badge. Si tu te mets bien avec lui, il pourrait peut etre aussi te filer quelques infos sur ton bagde.. le type, si y a une sécurité ? La frequence ?

;)

Ah et pour windows ? Aucune idée j’ai commencé à fouiller un peu mais rien de semblable a mfoc ou nfc-mfclassic .. si quelqu’un en connait je veux bien aussi ;)

Sinon, une clef usb 8Gb, et une distrib Kali linux dessus. C’est du sur ! =)

Merci je vais fouiner je vais voir si un officiel coûte chère au pire je me rabat sur celui d’aliexpress…

tu sais combien de fréquence il existe pour la lecture ?

en sachant qu’on peut déjà oublier la fréquence du acr122u vu qu’il ne le lit pas mon badge

He bien, il reste juste la frequence 125KHz a essayer, car le reste ce sont des UHF ( ultra hautes frequences 860MHz – 960MHz ) et SHF ( Super hautes frequences 2,45 GHz ) qui ne sont pas destinées aux petits badges comme nous les utilisons =)

apres selon le type de carte, le lecteur / logiciel peut ne pas etre capable de le gerer.. je ne suis pas un pro non plus dans le domaine, disons qu’a chaque fois que j’ai besoin ou un soucis, je me renseigne et creuse le sujet ^^ et me reste pas mal d’aspects à découvrir !

Tu sais quoi je vais investir sur le proxmark3 par contre si tu a le temps et si tu veux jeter un œil via teamviewer sur le fonctionnement…je te fais signe une que je le réceptionne si tu es ok

Tu sais, pour moi le Proxmark, c’est du total inconnu.. jamais mis les mains dessus, et le mieux pour decouvrir un produit etant encore de l’avoir physiquement et bidouiller au calme chez soi quand tout le monde dort ^^

Le mieux serait que tu te promenes sur le forum que je t’ai mentionné plus tôt. Je pense tu y trouveras les bases, et tu pourras poster tes questions a des gens qui eux connaissent ..

ou le traditionnel Google =)

Peut etre qu’un jour je franchirai le cap d’un achat pour le Proxmark mais faudrait vraiment que son utilisation soit un reel besoin .. car pour le moment mon ACR122U me suffit amplement.

Si tu en prends un, hesites pas a tenir au courant !! ;)

bonjour je possède également un badge aztek avez vous réussi a de le lire et le cloné

en faisant nfc-list le badge donne un atqa 0004 et un Sak 00 du coup je sais pas à quoi correspond ce type de badge

meri

bonjour, comme pas mal de personne j’ai réussi a dump mon badge sélecta, cependant pour moi mfcuk na pas fonctionné, j’ai réussi grâce milazycracker, qui trouve si l’on connaît au moins une clé ce qui en règle générale pour le badge sélecta fonctionne plutôt bien car pour tout ceux qui n’y arrive pas en générale ils leurs manque toujours 3 clés, maintenant j’aimerais pour copier mon badge d’accès à l’enceinte de ma résidence, fraichement installé , et mfoc, mfcuk ne trouve aucunes clés, elles sont toutes inconnues, donc milazycracker ne fonctionne pas car je n’ai même pas une clé, y a t’il une autre commande que mfoc, mfcuk et milazycracker ? ou il faudrait que je change de lecteur , pour info comme pas mal de monde j’ai le acr122

Bonjour,

Serrait il possible de me faire profiter de ton dump selecta ?

Je n’arrive pas à m’en procurer un…

Merci

pour répondre à Skookky:

le dump d’une clé autres que celles qui ne font pas partie du réseau ou tu te sers en boisson ne te servira à rien ,car ne sera pas accepté par ton distributeur!

pardon je voulais dire le dump d’une clé autres que celles qui font partie du réseau ou tu te sers en boisson ne te servira à rien ,car ne sera pas accepté par ton distributeur!

Salut, je possède un Badge, est t-il possible de le cloner et modifier le clone afin de pouvoir y généré de l’argent pour profiter des machines ? merci

Salut bob, Merci de ta réponse. Je viens de me procurer un badge éléphant bleu as tu trouver une solution pour le lire ? Je suis confronté au même problème avec mon acr122uJe te remercie de ta réponse

Bonjour,

Je voulais savoir s’il est possible de se procurer des badges de type U-Key ou Mizip, si oui où ça ?

Merci par avance

http://[url=https://www.noelshack.com/2018-07-1-1518456128-screenshot-2018-02-11-09-03-02.png%5D%5Bimg%5Dhttps://image.noelshack.com/minis/2018/07/1/1518456128-screenshot-2018-02-11-09-03-02.png%5B/img%5D%5B/url%5D

bonjour, qu en penses vous de cette lecture? serait ce crypté ? ca vieng d une miifare classic 1 k pour distributeurs auto.

désolé y a rien à voir

Bonjour,

Je suis novice et commence a m’intéresser au sujet.

Du côté badge, j’ai une clé selecta (la rouge et noire, classique).

Doit-on obligatoirement passer par linux, ou peut-on hacker la clé à partir de Windows ou Android ? (quelqu’un a t’il déjà essayé ?)

Merci d’avance pour vos conseils

à ma connaissance la seule façon de trouver les clés de ton badge à partir de Windows est de se procurer un proxmark3 !mais beaucoup plus cher… mieux vaux travailler avec linux en live usb et acr122u ,tout dépend en fait de ta clé,est ce une mifare classic 1k ?

une fois les clés trouvées tu peux modifier le dump à partir soit d’un smartphone compatible nxp directement (rare) ou à l’aide d’un lecteur acr122u branché à ton smartphone,c’est ce que je fait!

Salutations

ca faisait un moment que j’étais pas passer et je vois que ya toujours des soucis avec les 3 clés.

Mon dump Selecta fonctionne sur les mâchines entreprise avec lecteur noir (uKey Rouge)

Pour avoir les 3 clés, il faut MilazyCracker . Ca m’a pris un peu de temps pour comprendre ou chercher mais en regardant la composition d’un dump Mifare, vous comprendrez dans quels blocs chercher les clés manquantes.

des que milazy trouve une clé , il faut l’utilise pour trouver la 2eme puis utilisé la 2eme pour trouver la 3eme

Ensuite vous retourner dans Mfoc et bingo e ! ;)

Good Luck!

Salut Diego,

Super nouvelle si ça marche pour toi.

J’essaie d’installer sur Kali mais impossible de compiler, j’ai plein d’erreur à l’éxécution du script fresinstall…

Je vais essayer de repartir d’une distribution kali propre.

A+

Salut,

Bon, j’ai installé un Debian et MilazyCracker : Ca roule !!!

Nikel

dis moi si t’as besoin

Ça marche nickel depuis 2 mois au boulot.